ClamAV

Das ClamAV-Plugin kann zusammen mit anderen Plugins, wie c-icap und rspamd, zum Scannen auf Viren verwendet werden.

Ihre Maschine benötigt mindestens 1,5 GB RAM. Andernfalls geht der Maschine der Arbeitsspeicher aus und sie stürzt ab, weil der Speicher nicht ausreicht. Es wird empfohlen, eine Maschine mit mindestens 2 GB RAM zu verwenden.

Es gibt einige Techniken, um die Erkennung und Überprüfung durch AV-Software zu vermeiden, und nicht jede Malware wird von AV-Produkten erkannt. Signaturbasierte AV-Software kann das Risiko verringern, von einer bekannten Malware getroffen zu werden, aber sie garantiert niemals, dass Ihre Computer nicht infiziert werden. Es ist wichtig, den Benutzern beizubringen, wie sie sicher mit Dateien aus dem Internet und von nicht vertrauenswürdigen Geräten umgehen. Planen Sie außerdem ein regelmäßiges Backup wichtiger Dateien, stellen Sie sicher, dass ACLs korrekt verwendet werden und spielen Sie Patches so schnell wie möglich ein, um die Angriffsfläche und den Schaden so klein wie möglich zu halten.

Um ClamAV zum Laufen zu bringen, müssen Sie Signaturen herunterladen. Bitte beachten Sie, dass diese Dateien nach einem Neustart wieder geholt werden müssen, wenn sie auf einer Ram-Disk gespeichert sind.

Installation

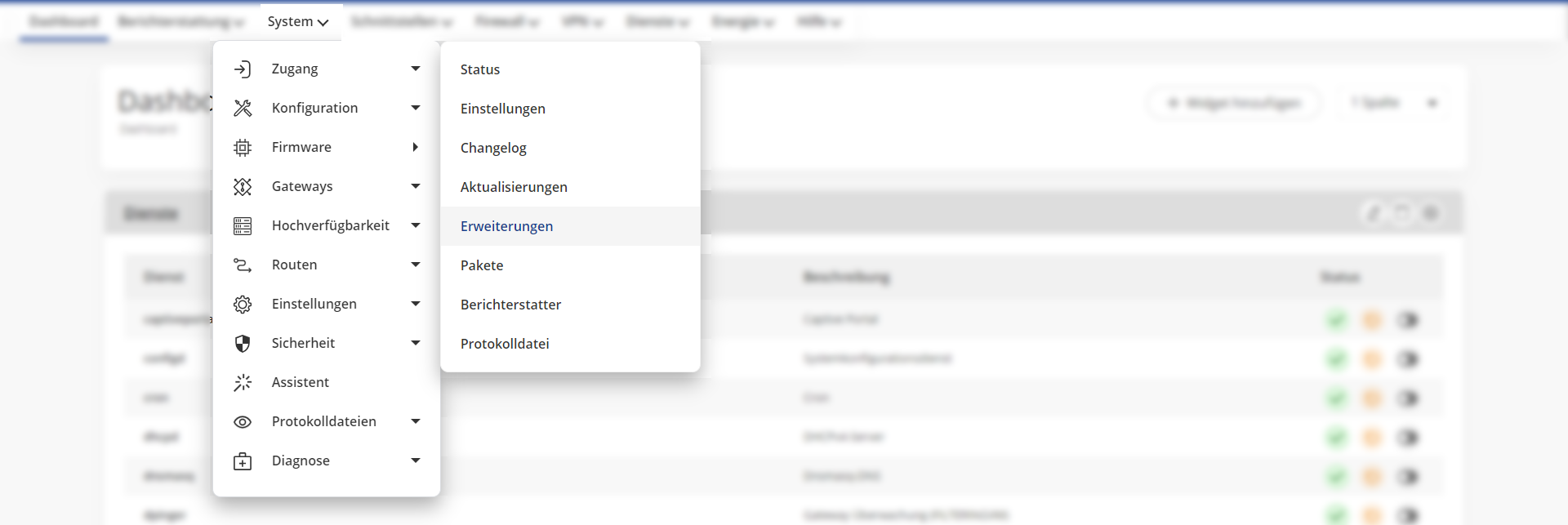

Zunächst müssen Sie das ClamAV-Plugin (os-clamav) über die Plugins-Ansicht installieren.

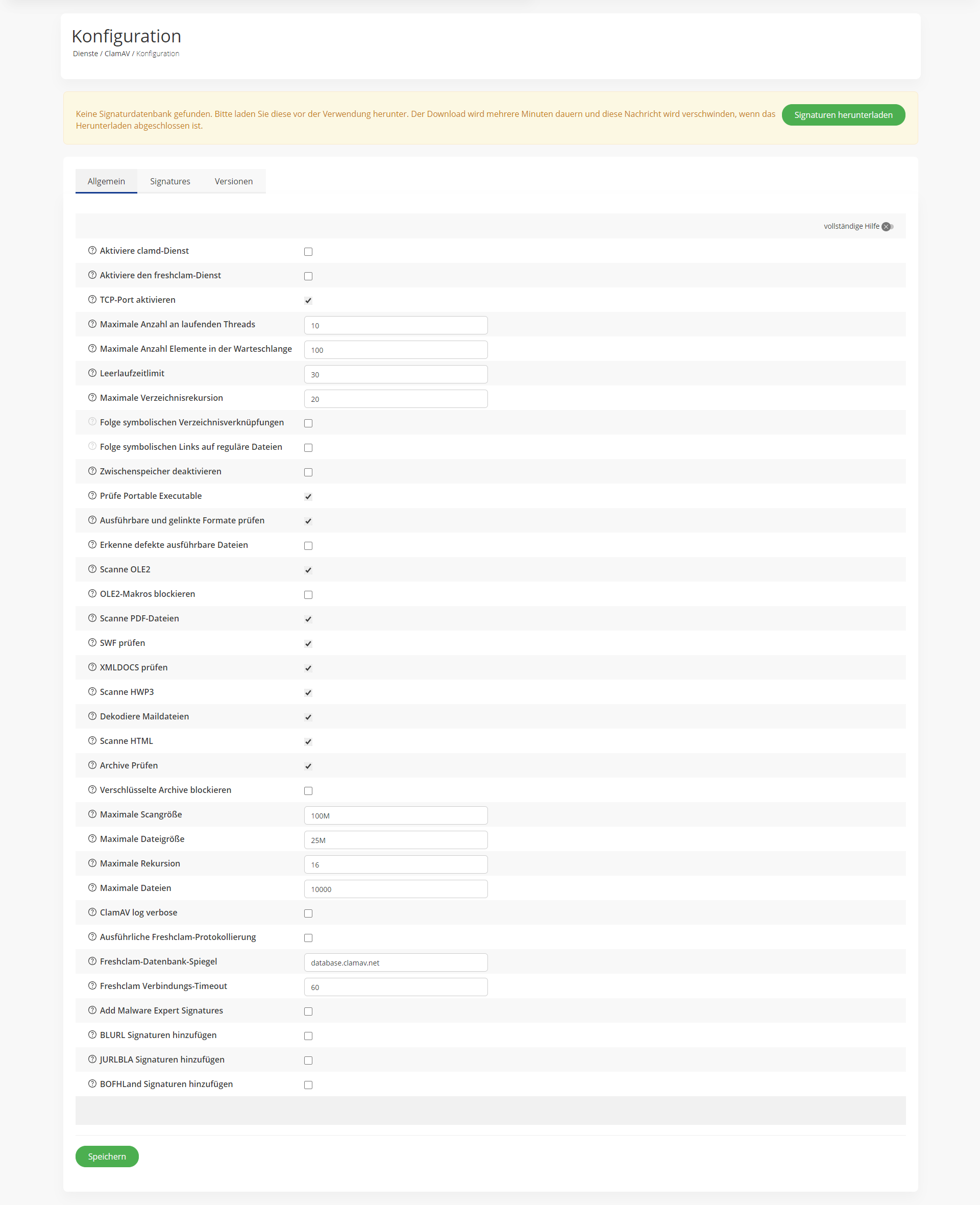

Nach einem Seitenneuladen erhalten Sie unter Dienste einen neuen Menüeintrag für ClamAV. Wählen Sie diesen aus und Sie gelangen zum folgenden Bildschirm:

Konfigurationsoptionen

| Aktiviere clamd-Dienst: | Durch Aktivieren dieses Kontrollkästchens wird clamd aktiviert, so dass Sie es zum Scannen von Dateien verwenden können. |

| Aktiviere den freshclam-Dienst: | Freshclam ist ein Dienst zum Aktualisieren Ihrer Malware-Signaturen. Wenn Sie ClamAV verwenden, ist es empfehlenswert, die Signaturen regelmäßig zu aktualisieren. |

| TCP-Port freigeben: | Dieses Kontrollkästchen muss aktiviert werden, wenn Sie clamd über das Netzwerk oder für lokale Dienste, die eine TCP-Verbindung nutzen, verwenden möchten. |

| Maximale Anzahl an laufenden Threads: | Das Thread-Limit wird verwendet, um einen Denial-of-Service des Daemons und Ihres Rechners zu vermeiden. Normalerweise ist eine Zahl neben oder gleich der Anzahl der Kerne gut. |

| Maximale Anzahl Elemente in der Warteschlange: | Dies ist die maximale Anzahl von Dateien, die sich in der Warteschlange zum Scannen befinden können. Der Grund ist derselbe wie bei den Threads. |

| Leerlaufzeit: | Die Verbindung wird getrennt, wenn sie für diese Zeitspanne inaktiv ist. Wenn der andere Socket-Endpunkt eine Maschine ist, kann dieser Wert niedrig sein, aber wenn Sie ihn aus Entwicklungsgründen verwenden möchten, können Sie ihn auf einen höheren Wert setzen. |

| Maximale Verzeichnisrekursion: | Begrenzen Sie die Tiefe des Verzeichnisbaums. Im schlimmsten Fall kommt es zu einer Schleife, die den Scanner endlos laufen lässt und diese Einstellung soll dies verhindern. |

| Folge symbolischen Verzeichnisverknüpfungen: | Wenn dies aktiviert ist, folgt clamav den Verzeichnis-Symlinks, was zu einer Schleife führen kann. Wenn Sie dies überprüfen wollen, stellen Sie sicher, dass die Rekursionsgrenze auf einen sinnvollen Wert eingestellt ist. |

| Folge symbolischen Links auf reguläre Dateien: | Wenn dies aktiviert ist, folgt clamav Symlinks zu regulären Dateien. Dies kann Informationen über das Dateisystem preisgeben, auf die der Benutzer keinen Zugriff haben sollte. |

| Zwischenspeicher deaktivieren: | Wenn Sie diese Option aktivieren, werden die Ergebnisse nicht zwischengespeichert. Dies ist nur in Entwicklungsumgebungen sinnvoll, da es die Antwortzeit verlangsamt. |

| Prüfe Portable Executable: | Aktivieren Sie dieses Kontrollkästchen, wenn Sie PE-Dateien scannen möchten. Wenn Sie in Ihrem Netzwerk PE-Dateien (*.exe, *.dll usw.) verwenden, wird empfohlen, dieses Kontrollkästchen zu aktivieren. |

| Ausführbares Scan- und Verknüpfungsformat: | Aktivieren Sie dieses Kontrollkästchen, wenn Sie ELF-Dateien scannen möchten. ELF wird z. B. auf Linux-basierten Betriebssystemen und auf *BSD verwendet. |

| Erkenne defekte ausführbare Dateien: | Mit dieser Einstellung wird eine ausführbare Datei als defekt markiert, wenn sie nicht der Spezifikation entspricht. Eine ausführbare Datei kann aufgrund eines Download-Problems oder einer Manipulation defekt sein. In jedem Fall sollte es keinen legitimen Fall geben, um eine defekte ausführbare Datei zu übergeben. |

| Scanne OLE2: | Wenn diese Option aktiviert ist, werden OLE2-Dateien (z. B. Microsoft Office-Dateien) analysiert. Solche Dateien sollten analysiert werden, da sie Makros enthalten können, die zum Herunterladen und Installieren von Malware (meist Ransomware) verwendet wurden. |

| OLE2-Makros blockieren: | Aktivieren Sie dieses Kontrollkästchen, wenn Dokumente, die Makros enthalten, gesperrt werden sollen. Wenn Sie keine Makros verwenden und diese auch nicht von Ihren Geschäftspartnern oder Freunden erwarten, ist diese Einstellung empfehlenswert. |

| Scanne PDF-Dateien: | Wenn dieses Kontrollkästchen aktiviert ist, werden PDF-Dateien gescannt. PDF-Dateien können andere Dateien oder Multimedia sowie Javascript und Schriftarten enthalten. Das Scannen von PDF-Dateien wird empfohlen. |

| SWF prüfen: | Wenn Sie dieses Kontrollkästchen aktivieren, werden Flash-Dateien gescannt. Flash wird verwendet, um Video-Player oder interaktive Inhalte bereitzustellen. Heutzutage sollte es durch HTML5 ersetzt worden sein. |

| XMLDOCS prüfen: | XML-Dokumente scannen |

| Scanne HWP3: | HWP scheint ein koreanisches Dokumentenformat zu sein. Wenn Sie sie nicht verwenden, ist es besser, sie im Proxy zu sperren, als sie zu scannen. Wenn Sie sie in Gebrauch haben, sollten Sie sie scannen. |

| Dekodiere Maildateien: | Wenn Sie diese Option wählen, werden die Abschnitte von E-Mails gelesen und somit ist es möglich, E-Mail-Anhänge zu scannen. E-Mail-Anhänge sind wichtig zu scannen, da eine angehängte Datei Malware enthalten kann. Einige Malware-Kampagnen verwendeten z. B. eine JScript-Datei, die in eine ZIP-Datei gepackt wurde, die an eine E-Mail angehängt war. |

| Scanne HTML: | Scannt HTML-Dateien, die gefährliches eingebettetes JavaScript enthalten können. |

| Archive Prüfen: | Scannen Sie Dateien in Archiven. Dies ist sehr wichtig, da Archive Malware enthalten können. Beachten Sie, dass Archivverschachtelungen dazu verwendet werden, Scans zu umgehen, sodass Scanner solche Archive auf einer bestimmten Rekursionsebene als gefährlich erkennen. Denken Sie auch daran, dass Zip-Bomben möglicherweise einen Scanner DoS machen können. |

| Verschlüsselte Archive blockieren: | Verschlüsselte Archive werden in der Regel verwendet, um Dateien verschlüsselt zu übertragen, die von sich aus keine Verschlüsselung unterstützen oder bei denen der Absender nicht weiß, wie er sie verschlüsseln kann. Ein Tool wie 7z kann aus einem vom Ersteller der Datei vergebenen Passwort einen Schlüssel ableiten, mit dem die komprimierten Daten verschlüsselt werden. Das ClamAV kann diese Daten nicht scannen, da der Schlüssel/das Kennwort fehlt. Einige Malware-Autoren verwenden verschlüsselte Archive, um eine Überprüfung zu vermeiden, und teilen dem Opfer im E-Mail-Text mit, wie es diese entpacken soll. |