Einrichten eines gerouteten IPSec-Tunnels

Die meisten Site-to-Site-VPNs sind richtlinienbasiert, das heißt, Sie definieren ein lokales und ein entferntes Netzwerk (oder eine Gruppe von Netzwerken). Nur Verkehr, der der definierten Richtlinie entspricht, wird in den VPN-Tunnel geschoben. Da die Anforderungen an komplexere und fehlertolerante VPN-Szenarien im Laufe der Jahre wuchsen, implementierten die meisten großen Router-Hersteller eine Art von VPN, das routenbasierte IPSec.

Der Unterschied ist, dass das lokale und das entfernte Netzwerk einfach 0.0.0.0/0 ist, so dass alles durch den Tunnel reisen kann, es braucht nur eine Route. Dazu muss ein neues Virtual Tunnel Interface (VTI) verwendet werden.

Es gibt zwei Vorteile für diese Art von VPN:

Erstens können Sie zwei Tunnel zum selben Gateway einrichten und ein Failover durchführen, wenn eine Leitung ausfällt. Zweitens können Sie dynamische Routing-Protokolle über den Tunnel laufen lassen, um mehr redundante oder softwaredefinierte Netzwerke zu erstellen.

Für ein stabiles Setup empfehlen wir dringend die Verwendung von Standard-IPv4- / IPv6-Adressen, obwohl die Weboberfläche die Verwendung von voll qualifizierten Domain-Namen (z. B. my.own.domain.xyz) zulässt, hat dies Nebeneffekte (das Tunnelgerät reagiert z. B. nicht auf Namensänderungen).

Bevor Sie beginnen

Bevor Sie mit der Konfiguration eines IPsec-Tunnels beginnen, benötigen Sie eine funktionierende Schulrouter Plus-Installation mit einem eindeutigen LAN-IP-Subnetz für jede Seite Ihrer Verbindung (Ihr lokales Netzwerk benötigt ein anderes als das entfernte Netzwerk).

Beispiel-Setup

Für die Beispielkonfiguration verwenden wir zwei Schulrouter Plus-Boxen, um einen Site-to-Site-Tunnel zu simulieren, mit der folgenden Konfiguration:

Standort A

Hostname | fw1 |

WAN IP | 1.2.3.4/24 |

LAN IP | 192.168.1.1/24 |

LAN DHCP-Bereich | 192.168.1.100-192.168.1.200 |

Standort B

Hostname | fw2 |

WAN IP | 4.3.2.1/24 |

LAN-Netz | 192.168.2.0/24 |

LAN DHCP-Bereich | 192.168.2.100-192.168.2.200 |

Vollständiges Netzwerkdiagramm einschließlich IPsec-Tunnel

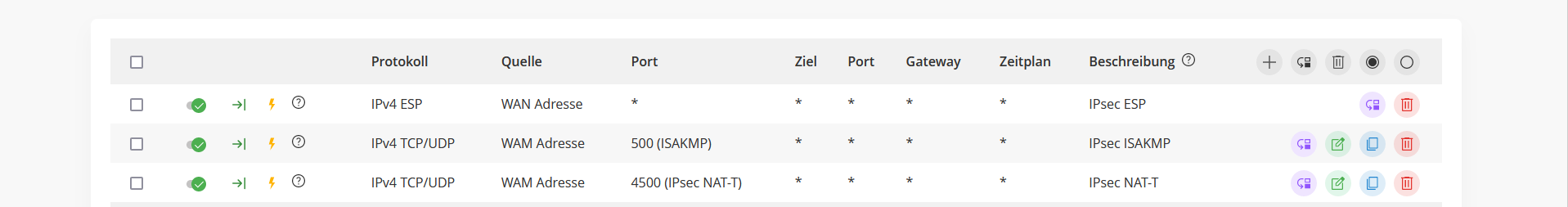

Firewall-Regeln Standort A & Standort B (Teil 1)

Um IPsec-Tunnelverbindungen zuzulassen, sollte Folgendes im WAN für On-Sites erlaubt sein (unter Firewall ‣ Regeln ‣ WAN):

Protokoll ESP

UDP-Verkehr auf Port 500 (ISAKMP)

UDP-Verkehr auf Port 4500 (NAT-T)

Sie können den Datenverkehr weiter nach der Quell-IP des entfernten Hosts einschränken.

Schritt 1 - Phase 1 Standort A

(Unter VPN ‣ IPsec ‣ Tunneleinstellungen drücken Sie +) Wir werden die folgenden Einstellungen verwenden:

Allgemeine Information

Verbindungsmethode | standard | Standard ist „Start bei Verkehr „ |

Schlüsselaustauschversion | V2 | |

Internetprotokoll | IPv4 | |

Schnittstelle | WAN | Wählen Sie die Schnittstelle, die mit dem Internet verbunden ist. |

Remote-Gateway | 4.3.2.1 | Die öffentliche IP-Adresse Ihres entfernten Schulrouters Plus. |

Beschreibung | Standort B | Frei gewählte Beschreibung |

Phase 1 Vorschlag (Authentifizierung)

Authentifizierungsverfahren | Gegenseitiges PSK | Verwendung eines Pre-shared Key |

Mein Bezeichner | Meine IP-Adresse | Einfache Identifikation für feste IP |

Peer-Identifikator | Peer IP-Adresse | Einfache Identifikation für feste IP |

Pre-Shared Key | At4aDMOAOub2NwT6gMHA | Zufallsschlüssel. ERSTELLEN SIE IHREN EIGENEN! |

Phase 1 Vorschlag (Algorithmen)

Verschlüsselungsalgorithmus | AES | Für unser Beispiel werden wir AES/256 Bits verwenden. |

Hash-Algoritmus | SHA512 | Verwenden Sie einen starken Hash wie SHA512. |

DH-Tastengruppe | 14 (2048 Bit) | 2048 Bit sollten ausreichend sein |

Lebenslang | 28800 sec | Lebensdauer vor Neuverhandlung |

Erweiterte Optionen

Installationsrichtlinie | Nicht ausgewählt | Dies muss nicht angehakt sein, da wir ein einfaches Routing wollen. |

Rekey deaktivieren | Nicht ausgewählt | Neuverhandeln, wenn die Verbindung abläuft |

Reauth deaktivieren | Nicht ausgewählt | Nur bei IKEv2: Re-Authentifizierung der Gegenstelle bei Neuverschlüsselung |

NAT Traversal | Deaktiviert | Für IKEv2 ist NAT-Traversal immer aktiviert. |

Erkennung von toten Peers | Nicht ausgewählt |

Speichern Sie Ihre Einstellung, indem Sie drücken:

Schritt 2 - Phase 2 Standort A

Drücken Sie die Taste mit der Aufschrift ‚+ Show 0 Phase-2 entries‘.

Sie sehen eine leere Liste:

Drücken Sie nun die + rechts neben dieser Liste, um einen Phase-2-Eintrag hinzuzufügen. Da wir kein lokales und entferntes Netzwerk definieren, verwenden wir einfach Tunneladressen, die Sie vielleicht schon von OpenVPN kennen. In diesem Beispiel verwenden wir 10.111.1.1 und 10.111.1.2. Dies werden die Gateway-Adressen sein, die für das Routing verwendet werden

Allgemeine Information

Modus | Routenbasiert | Routenbasierte Auswahl |

Beschreibung | Lokales LAN Standort B | Frei gewählte Beschreibung |

Tunnel Netzwerk

Lokale Adresse | Lokale Tunnel-IP | Set IP 10.111.1.1 |

Entfernte Adresse | Entfernte Tunnel-IP | Set IP 10.111.1.2 |

Phase-2-Vorschlag (SA / Schlüsselaustausch)

Protokoll | ESP | Wählen Sie ESP für die Verschlüsselung |

Verschlüsselungsalgorithmen | AES / 256 | Für das Beispiel verwenden wir AES 256. |

Hash-Algorythmen | SHA512 | Wählen Sie einen starken Hash wie SHA512. |

PFS Tastengruppe | 14 (2048 Bit) | Nicht erforderlich, aber erhöhte Sicherheit |

Lebenslang | 3600 sec |

Speichern Sie Ihre Einstellungen, indem Sie drücken:

Aktivieren Sie IPsec für Standort A, wählen Sie:

Speichern:

Und Änderungen übernehmen:

Sie sind mit der Konfiguration von Standort A fast fertig (es fehlen nur noch einige Firewall-Einstellungen, die später behandelt werden). Wir fahren nun mit dem Einrichten von Standort B fort.

Schritt 3 - Phase 1 Standort B

(Unter VPN ‣ IPsec ‣ Tunneleinstellungen drücken Sie +) Wir werden die folgenden Einstellungen verwenden:

Allgemeine Information

Verbindungsmethode | Standard | Standard ist ‚Start bei Verkehr‘ |

Schlüsselaustauschversion | V2 | |

Internetprotokoll | IPv4 | |

Schnittstelle | WAN | Wählen Sie die Schnittstelle, die mit dem Internet verbunden ist. |

Remote-Gateway | 1.2.3.4 | Die öffentliche IP-Adresse Ihres entfernten Schulrouters Plus. |

Beschreibung | Standort A | Frei gewählte Beschreibung |

Phase 1 Vorschlag (Authentifizierung)

Authentifizierungsverfahren | Gegenseitiges PSK | Verwendung eines Pre-shared Key |

Mein Bezeichner | Meine IP-Adresse | Einfache Identifikation für feste IP |

Peer-Identifikator | Peer IP-Adresse | Einfache Identifikation für feste IP |

Pre-Shared Key | At4aDMOAOub2NwT6gMHA | Zufallsschlüssel. ERSTELLEN SIE IHREN EIGENEN! |

Phase 1 Vorschlag (Algorithmen)

Verschlüsselungsalgorithmus | AES | Für unser Beispiel werden wir AES/256 Bits verwenden. |

Hash-Algoritmus | SHA512 | Verwenden Sie einen starken Hash wie SHA512. |

DH-Tastengruppe | 14 (2048 Bit) | 2048 Bit sollten ausreichend sein |

Lebenslang | 28800 sec | Lebensdauer vor Neuverhandlung |

Erweiterte Optionen

Installationsrichtlinie | Nicht ausgewählt | Dies muss nicht angehakt sein, da wir ein einfaches Routing wollen. |

Rekey deaktivieren | Nicht ausgewählt | Neuverhandeln, wenn die Verbindung abläuft |

Reauth deaktivieren | Nicht ausgewählt | Nur bei IKEv2: Re-Authentifizierung der Gegenstelle bei Neuverschlüsselung |

NAT Traversal | Deaktiviert | Für IKEv2 ist NAT-Traversal immer aktiviert. |

Erkennung von toten Peers | Nicht ausgewählt |

Speichern Sie Ihre Einstellung, indem Sie drücken:

Schritt 4 - Phase 2 Standort B

Drücken Sie die Taste mit der Aufschrift ‚+ Show 0 Phase-2 entries‘.

Sie sehen eine leere Liste:

Drücken Sie nun das + rechts neben dieser Liste, um einen Phase-2-Eintrag hinzuzufügen.

Allgemeine Information

Modus | Routenbasiert | Routenbasierte Auswahl |

Beschreibung | Lokales LAN Standort A | Frei gewählte Beschreibung |

Tunnel Netzwerk

Lokale Adresse | Lokale Tunnel-IP | Set IP 10.111.1.2 |

Entfernte Adresse | Entfernte Tunnel-IP | Set IP 10.111.1.1 |

Phase-2-Vorschlag (SA / Schlüsselaustausch)

Protokoll | ESP | Wählen Sie ESP für die Verschlüsselung |

Verschlüsselungsalgorithmen | AES / 256 | Für das Beispiel verwenden wir AES 256. |

Hash-Algorythmen | SHA512 | Wählen Sie einen starken Hash wie SHA512. |

PFS Tastengruppe | 14 (2048 Bit) | Nicht erforderlich, aber erhöhte Sicherheit |

Lebenslang | 3600 sec |

Speichern Sie Ihre Einstellung, indem Sie drücken:

Aktivieren Sie IPsec für Standort B, Wählen Sie:

Speichern:

Und Änderungen übernehmen:

Firewall-Regeln Standort A & Standort B (Teil 2)

Um den Verkehr zu Ihrem LAN-Subnetz zuzulassen, müssen Sie eine Regel zur IPsec-Schnittstelle hinzufügen (unter Firewall ‣ Regeln ‣ IPsec).

IPsec-Tunnel bereit

Der Tunnel sollte jetzt eingerichtet sein und die beiden Netzwerke weiterleiten. Gehen Sie auf VPN ‣ IPsec ‣ Statusübersicht, um den aktuellen Status zu sehen.

Schritt 5 - Definieren von Gateways

Nachdem Sie nun das VPN eingerichtet haben, müssen Sie ein Gateway einrichten. Gehen Sie zu System ‣ Gateways ‣ Einzeln und fügen Sie ein neues Gateway hinzu.

Gateway Standort-A

Name | VPNGW | Setzen Sie einen Namen für Ihr Gateway. |

Schnittstelle | IPSEC1000 | Wählen Sie die IPsec-Schnittstelle. |

IP-Adresse | 10.111.1.2 | Einstellen der Peer-IP-Adresse |

Fernes Gateway | Ausgewählt | Dies muss geprüft werden, da es sich um eine Punkt-zu-Punkt-Verbindung handelt. |

Gateway Standort-B

Name | VPNGW | Setzen Sie einen Namen für Ihr Gateway. |

Schnittstelle | IPSEC1000 | Wählen Sie die IPsec-Schnittstelle. |

IP-Adresse | 10.111.1.1 | Einstellen der Peer-IP-Adresse |

Fernes Gateway | geprüft | Dies muss geprüft werden, da es sich um eine Punkt-zu-Punkt-Verbindung handelt. |

Schritt 5 - Statische Routes hinzufügen

Wenn Gateways eingerichtet sind, können Sie eine Route für das entfernte Netzwerk hinzufügen, die auf das neue Gateway zeigt. Fügen Sie auf Site-A eine Route zu Site-B hinzu und umgekehrt. Gehen Sie zu System ‣ Routen ‣ Konfiguration.

Route Standort-A

Netzwerkadresse | 192.168.2.0/24 | Setzen Sie das Netzwerk von Standort-B. |

Gateway | VPNGW | Wählen Sie das VPN-Gateway. |

Gateway Standort-B

Netzwerkadresse | 192.168.1.0/24 | Setzen Sie das Netzwerk von Standort-A |

Gateway | VPNGW | Wählen Sie das VPN-Gateway. |

Jetzt sind Sie startklar!