Einrichten eines SSL-VPN-Tunnels von Standort zu Standort

Site-to-Site-VPNs verbinden zwei Standorte mit statischen öffentlichen IP-Adressen und ermöglichen die Weiterleitung des Datenverkehrs zwischen den beiden Netzwerken. Dies wird am häufigsten verwendet, um die Zweigstellen einer Organisation mit der Hauptniederlassung zu verbinden, damit die Benutzer der Zweigstellen auf die Netzwerkressourcen in der Hauptniederlassung zugreifen können.

Bevor Sie beginnen

Bevor Sie mit der Konfiguration eines OpenVPN-SSL-Tunnels beginnen, benötigen Sie eine funktionierende Schulrouter Plus-Installation mit einem eindeutigen LAN-IP-Subnetz für jede Seite Ihrer Verbindung (Ihr lokales Netzwerk muss sich von dem des entfernten Netzwerks unterscheiden).

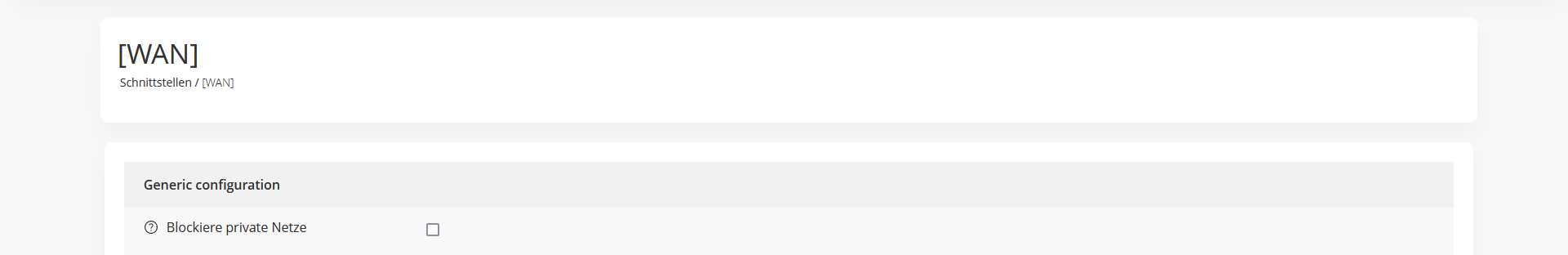

Für das Beispiel werden wir eine private IP für unsere WAN-Verbindung verwenden. Dazu müssen wir die Standard-Blockierregel für das WAN deaktivieren, um privaten Datenverkehr zuzulassen. Gehen Sie dazu auf Schnittstellen ‣ [WAN] und entfernen Sie das Häkchen bei „Private Netzwerke blockieren“. (Vergessen Sie nicht zu speichern und anzuwenden)*.

Beispiel-Setup

Für die Beispielkonfiguration verwenden wir zwei Schulrouter Plus-Boxen, um einen Site-to-Site-Tunnel zu simulieren, mit der folgenden Konfiguration:

Standort A - Server

Hostname | fw1 |

WAN IP | 172.10.1.1/16 |

LAN IP | 192.168.1.1/24 |

LAN DHCP-Bereich | 192.168.1.100-192.168.1.200 |

Tunnelnetzwerk | 10.10.0.0/24 |

Standort B - Kunde

Hostname | fw2 |

WAN IP | 172.10.2.1/16 |

LAN-Netz | 192.168.2.0/24 |

LAN DHCP-Bereich | 192.168.2.100-192.168.2.200 |

Tunnelnetzwerk | 10.10.0.0/24 |

Vollständiges Netzwerkdiagramm einschließlich SSL-VPN-Tunnel

Schritt 1 - SSL-Server hinzufügen

Das Hinzufügen eines neuen SSL-VPN-Servers ist relativ einfach. Wir beginnen mit dem Hinzufügen eines Servers, der einen gemeinsamen Schlüssel verwendet. Diese Einrichtung bietet einen guten Schutz und ist einfach einzurichten.

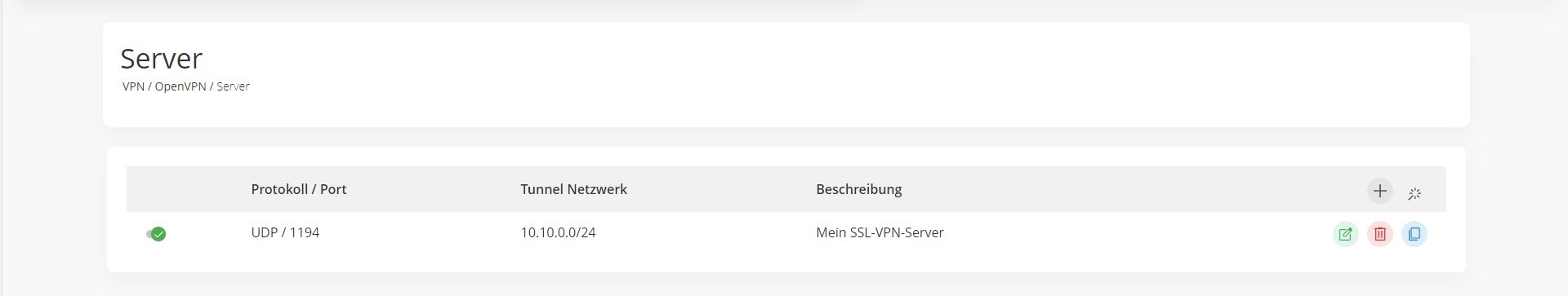

Gehen Sie auf VPN ‣ OpenVPN ‣ Server und klicken Sie auf Hinzufügen in der oberen rechten Ecke des Formulars.

Für unser Beispiel verwenden wir die folgenden Einstellungen (alles andere lassen wir auf den Standardwerten):

Die Einstellung Hardware Crypto wird bei neuen Systemen, die mit AESNI ausgestattet sind, nicht verwendet, wenn das aesni-Modul geladen wird, wird es automatisch verwendet.

Server-Modus | Peer to Peer (Shared Key) |

Protokoll | UDP |

Gerätemodus | tun |

Schnittstelle | WAN |

Lokaler Anschluss | 1194 |

Beschreibung | SSL VPN Server |

Gemeinsamer Schlüssel | Lassen Sie die Option aktiviert (angehakt), um einen neuen Schlüssel zu erstellen. |

DH-Parameter Länge | 4096 |

Verschlüsselungsalgorithmus | AES-256-CBC (256-Bit) |

Auth Digest Algorithmus | SHA512 (512-Bit) |

Hardware Krypto | Keine Hardware-Krypto-Beschleunigung |

IPv4-Tunnelnetzwerk | 10.10.0.0/24 |

IPv4 Lokales Netzwerk/e | 192.168.1.0/24 |

IPv4 Entferntes Netzwerk/e | 192.168.2.0/24 |

Kompression | Aktiviert mit adaptiver Komprimierung |

Klicken Sie auf Speichern, um den neuen Server hinzuzufügen.

Schritt 2 - Gemeinsamen Schlüssel kopieren

Um den neu erstellten gemeinsamen Schlüssel zu kopieren, klicken Sie auf das Stiftsymbol neben dem neu erstellten SSL-VPN-Server.

Sie sehen dann den gemeinsamen Schlüssel, kopieren Sie diesen und bewahren Sie ihn sicher auf!

Beispieltaste:

#

# 2048 bit OpenVPN static key

#

-----BEGIN OpenVPN Static key V1-----

0960c87c3aafa8f306fe270c1564380b

7922543563a17b5d2636b4ef9412dd09

9ad44974ca1b293963e0f8ac9cbdd97c

2c31bf35f0df45c9e928ccb033e6d51d

2caaec02d649ad081c68d7bc7d28030e

9182c9597a83024097bea860e52d9c66

1b9e0048fbf951ce8659bc56edb7f9a1

14f7740fc9231a3750557e02eb112712

ac4b9980d4c740ec96a4357f3940ed90

d1bbf8eed3de135c886fe2eff8e8b943

ab1f52b59def4c9ebeacc5eb48425189

c43887a6237c29e0724f5f45a0f70635

10680bec8bfb67c21bf2b4866268594c

9ba093668064f9a898e6a6ad103b401d

b2047132f0dc8db2230db38444d689fa

ddba46bf6f892ae90c59415f94b82750

-----END OpenVPN Static key V1-----Schritt 3 - Server-Firewall-Regeln

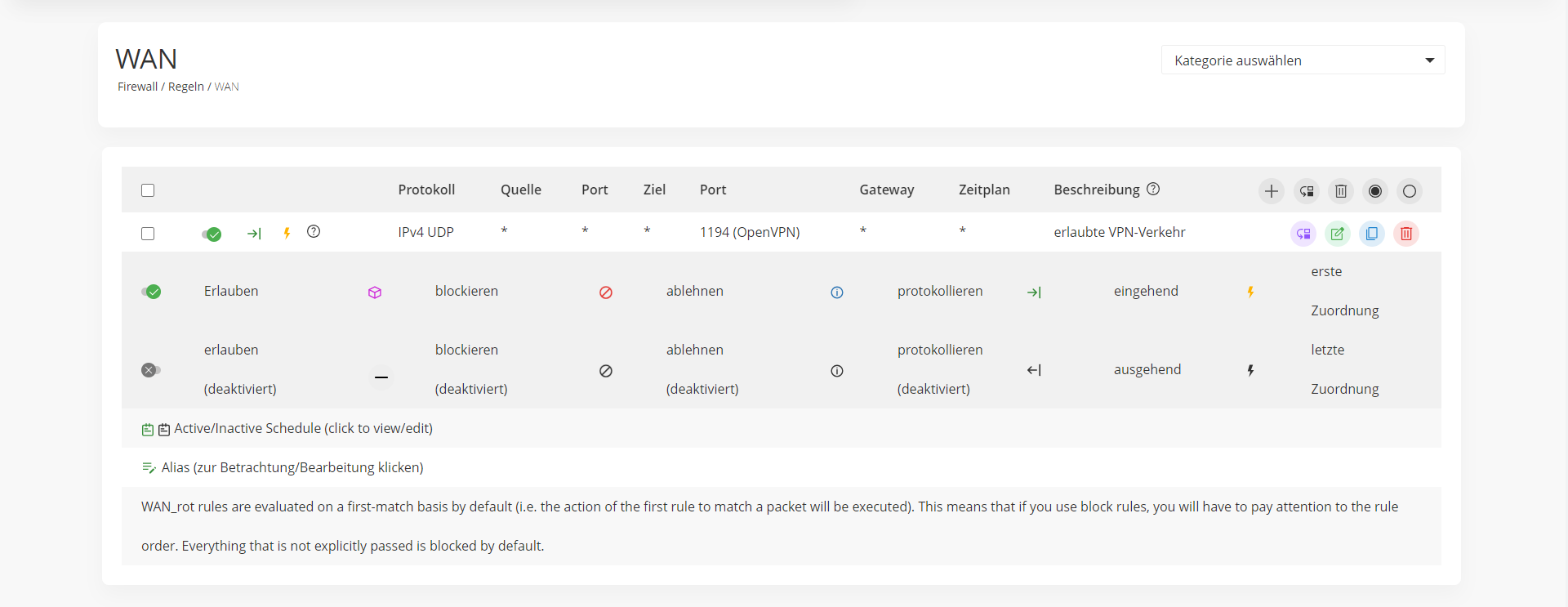

Um SSL-VPN-Client-Verbindungen zu ermöglichen, sollten wir den Zugriff auf den OpenVPN-Server-Port an der WAN-Schnittstelle erlauben. Wenn Sie mehrere Server verwenden, müssen wir jeden Port freigeben.

Für unsere Konfiguration verwenden wir nur einen Server, der über den UDP-Port 1194 erreichbar ist.

Als Nächstes müssen wir auch den Verkehr aus dem VPN-Client-Netzwerk (192.168.2.0/24) zulassen. In unserem Beispiel erlauben wir dem Client den Zugriff auf alles, was sich in unserem/unseren lokalen Netzwerk(en) befindet.

Sie sind mit der Konfiguration von Standort A fertig.

Schritt 4 - Standort B Client

Nun müssen wir den Client einrichten. Melden Sie sich an der zweiten Firewall an, gehen Sie auf VPN ‣ OpenVPN ‣ Clients und klicken Sie auf Client hinzufügen in der oberen rechten Ecke des Formulars.

Geben Sie nun Folgendes in das Formular ein (und lassen Sie alles andere standardmäßig):

Server-Modus | Peer to Peer (Shared Key) |

Protokoll | UDP |

Gerätemodus | tun |

Schnittstelle | WAN |

Server-Host oder Adresse | 172.10.1.1 |

Server-Port | 1194 |

Beschreibung | SSL VPN Client |

Gemeinsamer Schlüssel | Häkchen entfernen, um den gemeinsamen Schlüssel einzufügen |

… | Einfügen des gemeinsamen Schlüssels |

Server-Zertifikat | SSLVPN-Server-Zertifikat (CA: SSL VPN CA) |

DH-Parameter Länge | 4096 |

Verschlüsselungsalgorithmus | AES-256-CBC (256-Bit) |

Auth Digest Algorithmus | SHA512 (512-Bit) |

Hardware Krypto | Keine Hardware-Krypto-Beschleunigung |

IPv4-Tunnelnetzwerk | 10.10.0.0/24 |

IPv4 Entferntes Netzwerk/e | 192.168.1.0/24 |

Kompression | Aktiviert mit adaptiver Komprimierung |

Klicken Sie nun auf Speichern, um Ihre Einstellungen zu übernehmen.

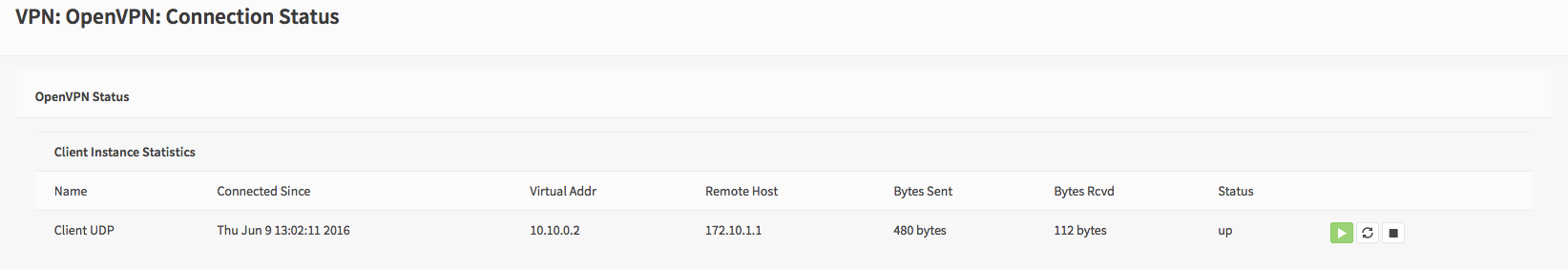

Den Verbindungsstatus können Sie unter VPN ‣ OpenVPN ‣ Verbindungsstatus

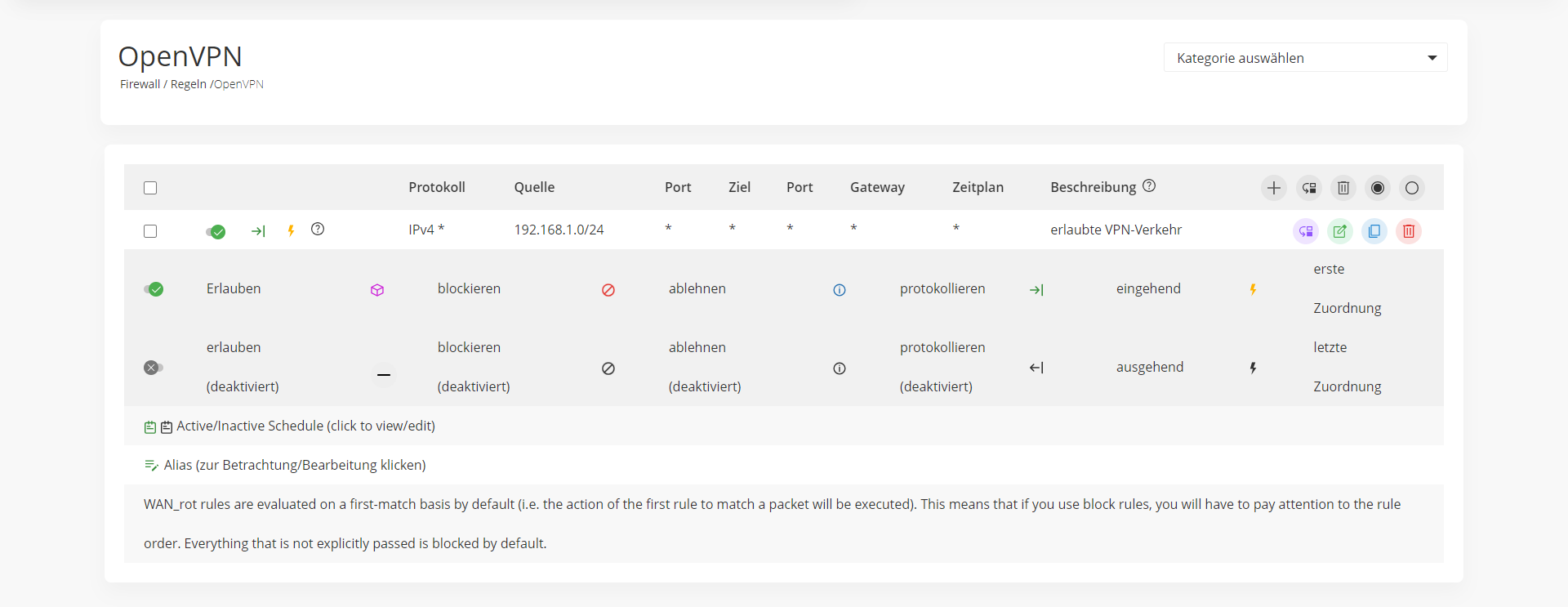

Schritt 5 - Client-Firewall-Regeln

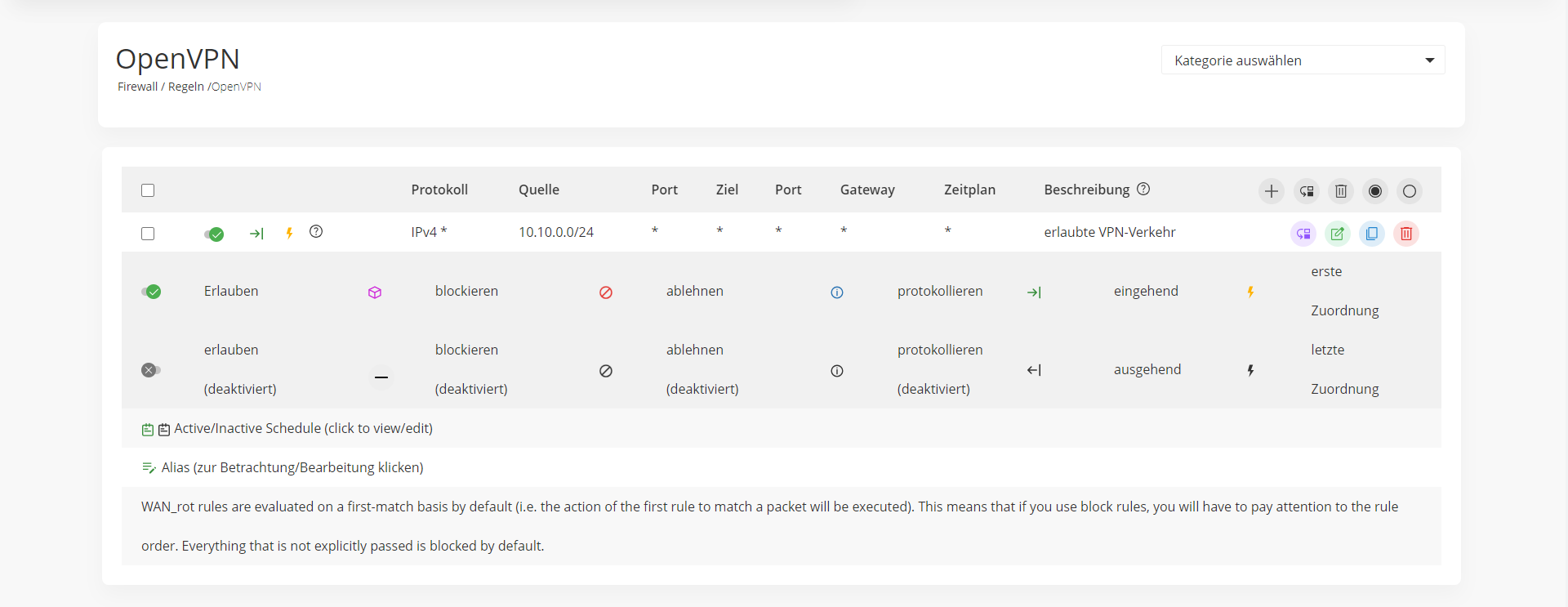

Um Datenverkehr aus dem entfernten Netzwerk zuzulassen, fügen Sie einfach eine Regel unter Firewall ‣ Regeln Registerkarte OpenVPN hinzu.

Erledigt