Einrichtung IPsec Road-Warrior

Road Warriors sind Remote-Benutzer, die einen sicheren Zugriff auf die Unternehmensinfrastruktur benötigen. IPsec Mobile Clients bieten eine Lösung, die einfach mit macOS (nativ) einzurichten ist und bekanntermaßen auch mit iOS sowie vielen Android-Geräten funktioniert.

Für mehr Flexibilität verwenden Sie SSL-VPNs, der Schulrouter Plus nutzt hierfür OpenVPN.

Mit diesem Beispiel zeigen wir Ihnen, wie Sie das Mobile Client Setup im Schulrouter Plus konfigurieren und geben Ihnen Konfigurationsbeispiele für:

macOS

iOS

Android

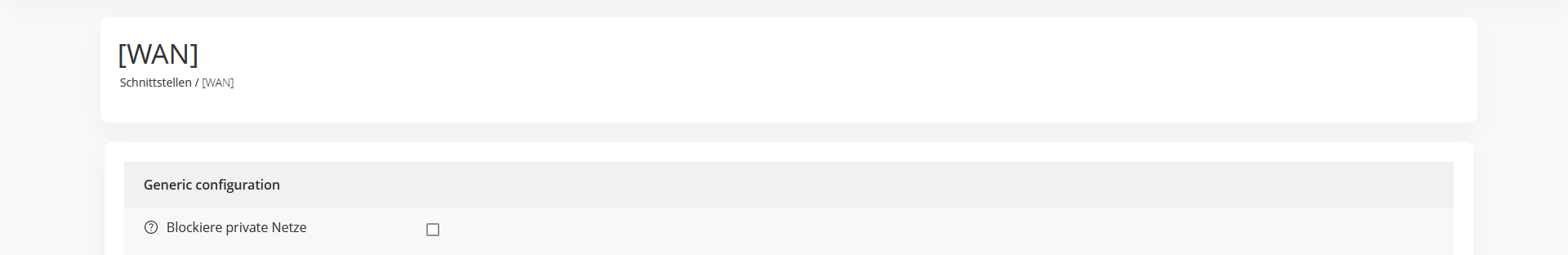

Für das Beispiel werden wir eine private IP für unsere WAN-Verbindung verwenden. Dazu müssen wir die Standard-Blockierregel für das WAN deaktivieren, um privaten Datenverkehr zuzulassen. Gehen Sie dazu auf Schnittstellen ‣ [WAN] und entfernen Sie das Häkchen bei „Private Netzwerke blockieren“. (Vergessen Sie nicht, zu speichern und anzuwenden)*.

Beispiel-Setup

Für die Beispielkonfiguration konfigurieren wir den Schulrouter Plus

Firmennetzwerk mit Remote Client

Firmennetzwerk

Hostname | fw1 |

WAN IP | 172.18.0.164 |

LAN IP | 192.168.1.0/24 |

LAN DHCP-Bereich | 192.168.1.100-192.168.1.200 |

IPsec-Clients | 10.10.0.0/24 |

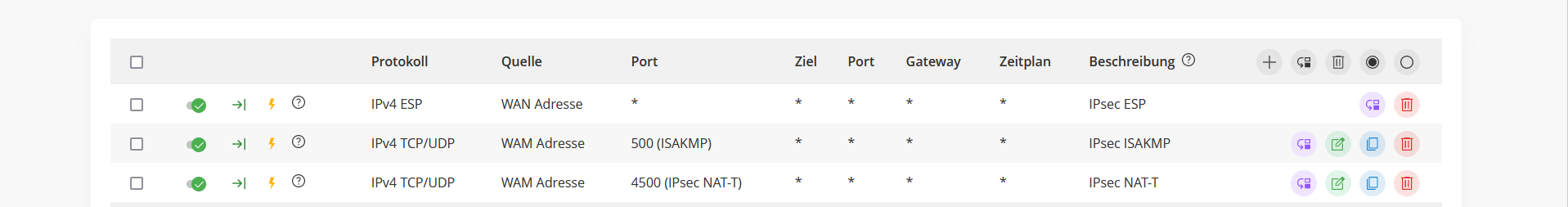

Firewall-Regeln Mobile Benutzer

Um IPsec-Tunnelverbindungen zuzulassen, sollte im WAN Folgendes erlaubt sein.

Protokoll ESP

UDP-Verkehr auf Port 500 (ISAKMP)

UDP-Verkehr auf Port 4500 (NAT-T)

Um den Datenverkehr zu Ihrem LAN-Subnetz zuzulassen, müssen Sie der IPsec-Schnittstelle eine Regel hinzufügen.

Schritt 1 - Mobile Clients

Zuerst müssen wir das Netzwerk und die Authentifizierungsmethoden des mobilen Clients einrichten. Gehen Sie zu VPN ‣ IPsec ‣ Mobile Clients

Für unser Beispiel werden die folgenden Einstellungen verwendet:

IKE Erweiterungen

Einschalten | geprüft | Haken Sie an, um mobile Clients zu aktivieren. |

Benutzerauthentifizierung | Lokale Datenbank | Für das Beispiel verwenden wir die lokale Datenbank. |

Gruppenauthentifizierung | keiner | Lassen Sie auf keine |

Virtueller Adresspool | 10.0.0.0/24 | Eingabe des IP-Bereichs für die Remote-Clients |

Sie können auch andere Optionen auswählen, aber für dieses Beispiel lassen wir sie alle unmarkiert.

Speichern Sie Ihre Einstellungen und wählen Sie Phase1 erstellen, wenn es erscheint. Geben Sie dann die Einstellung für Mobile Client Phase 1 ein.

Schritt 2 - Phase 1 Mobile Clients

Phase 1 Allgemeine Informationen

Verbindungsmethode | standard | Standard ist ‚Start bei Verkehr‘ |

Schlüsselaustauschversion | V1 | nur V1 wird für mobile Clients unterstützt |

Internetprotokoll | IPv4 | |

Schnittstelle | WAN | Wählen Sie die Schnittstelle, die mit dem Internet verbunden ist. |

Beschreibung | MobileIPsec | Frei gewählte Bezeichnung |

Phase 1 Vorschlag (Authentifizierung)

Authentifizierungsverfahren | Gegenseitiger PSK +Xauth | Verwendung eines Pre-shared Key und Login |

Negotiationsmodus | Agressiv | Aggressiv wählen |

Mein Bezeichner | Meine IP-Adresse | Einfache Identifikation für feste IP |

Peer-Identifikator | Benutzer ausgezeichnet | Identifikation für Peer |

Pre-Shared Key | At4aDMOAOub2NwT6gMHA | Zufallsschlüssel. ERSTELLEN SIE IHREN EIGENEN! |

Phase 1 Vorschlag (Algorithmen)

Verschlüsselungsalgorithmus | AES | Für unser Beispiel werden wir AES/256 Bit verwenden. |

Hash-Algoritmus | SHA1 | SHA1 für Kompatibilität, Sie können einen stärkeren Hash ausprobieren. |

DH-Tastengruppe | 1024 Bit | 1024 Bit für Kompatibilität, Sie können eine stärkere Gruppe ausprobieren. |

Lebenslang | 28800 sec | Lebensdauer vor Neuverhandlung |

Erweiterte Optionen

Rekey deaktivieren | Nicht ausgewählt | Neuverhandeln, wenn die Verbindung abläuft |

Reauth deaktivieren | Nicht ausgewählt | Nur bei IKEv2: Re-Authentifizierung der Gegenstelle bei Neuverschlüsselung |

NAT Traversal | Aktiviert | Aktivieren für IKEv1 |

Erkennung von toten Peers | Nicht ausgewählt |

Speichern Sie Ihre Einstellung, indem Sie drücken:

Jetzt sollten Sie den folgenden Bildschirm sehen:

Schritt 3 - Phase 2 Mobile Clients

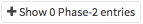

Drücken Sie die Taste mit der Aufschrift ‚+ Show 0 Phase-2 entries‘.

Sie sehen eine leere Liste:

Drücken Sie nun das + rechts neben dieser Liste, um einen Phase-2-Eintrag hinzuzufügen.

Allgemeine Information

Modus | Tunnel IPv4 | Tunnelmodus auswählen |

Beschreibung | MobileIPsecP2 | Frei gewählte Beschreibung |

Lokales Netzwerk

Lokales Netzwerk | LAN-Teilnetz | Das lokale LAN-Subnetz umleiten |

Phase-2-Vorschlag (SA / Schlüsselaustausch)

Protokoll | ESP | Wählen Sie ESP für die Verschlüsselung |

Verschlüsselungsalgorithmen | AES / 256 | Für das Beispiel verwenden wir AES 256. |

Hash-Algorithmen | SHA1 | Sie können auch ein stärkeres SHA512 ausprobieren. |

PFS Tastengruppe | aus | Eine Gruppe für stärkere Sicherheit aktivieren |

Lebenslang | 3600 sec |

Speichern Sie Ihre Einstellung, indem Sie drücken:

Aktivieren Sie IPsec, Wählen Sie:

Speichern:

Und Änderungen übernehmen:

Wenn Sie bereits IPsec aktiviert hatten und Road Warrior eingerichtet haben, ist es wichtig, den gesamten Dienst über das Dienste-Widget in der oberen rechten Ecke der IPSec-Seiten oder über System ‣ Diagnose ‣ Dienste ‣ Strongswan neu zu starten, da durch das Anwenden der Konfiguration nur ein Neuladen erfolgt, ein Neustart aber auch die benötigten Module von strongswan lädt.

Schritt 4 - IPsec-Benutzer hinzufügen

Für dieses Beispiel legen wir einen neuen Benutzer an, der auf das mobile IPsec vpn zugreifen darf.

Gehen Sie zu System ‣ Zugang ‣ Benutzer und drücken Sie das + Zeichen in der unteren rechten Ecke, um einen neuen Benutzer hinzuzufügen.

Geben Sie Folgendes in das Formular ein:

Benutzername | Experte |

Passwort | &test!9T |

Speichern zur Anwendung.

Schritt 5 - Client konfigurieren

Zur Veranschaulichung der Client-Einrichtung sehen wir uns die Konfiguration unter macOS an, einschließlich einiger Bildschirmfotos. Die Konfigurationen für Android und iOS werden nur Einstellungen sein.

Die hier aufgeführten Konfigurationsbeispiele wurden mit den neuesten macOS-, iOS- und Android-Geräten zum Zeitpunkt der Veröffentlichung im Februar 2016 erstellt.

macOS-Client konfigurieren

Öffnen Sie zunächst Ihre Netzwerkeinstellungen (System Preferences ‣ Network) und fügen Sie ein neues Netzwerk hinzu, indem Sie das + in der unteren linken Ecke drücken.

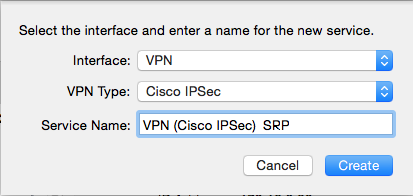

Wählen Sie nun VPN und Cisco IPSec, geben Sie Ihrer Verbindung einen Namen und drücken Sie Erstellen.

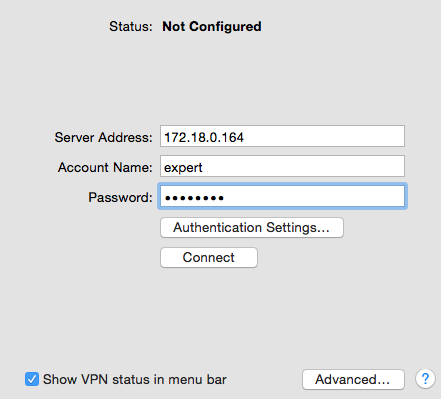

Geben Sie nun die Details für unsere Verbindung ein:

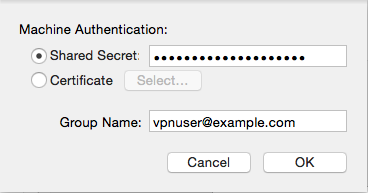

Drücken Sie anschließend Authentifizierungseinstellungen, um den Gruppennamen und den Pre-Shared Key hinzuzufügen.

Drücken Sie OK, um diese Einstellungen zu speichern, und dann Anwenden, um sie anzuwenden.

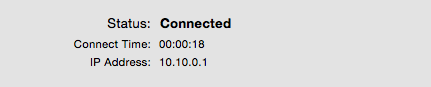

Testen Sie nun die Verbindung, indem Sie sie in der Liste auswählen und Verbinden drücken.

Erledigt

iOS-Client konfigurieren

Um eine VPN-Verbindung auf einem iOS-Gerät hinzuzufügen, gehen Sie zu Einstellungen ‣ Allgemein ‣ VPN. Wählen Sie VPN-Konfiguration hinzufügen, wählen Sie IPsec und verwenden Sie die folgenden Einstellungen:

Beschreibung | IPsec Schulrouter Plus | Frei gewählte Beschreibung |

Server | 172.18.0.164 | Unsere Server-Adresse |

Konto | Experte | Benutzername des entfernten Kontos |

Passwort | &test!9T | Leer lassen, um jedes Mal aufgefordert zu werden |

Preshared IPsec-Schlüssel | At4aDMOAOub2NwT6gMHA | Unser PSK |

Android-Client konfigurieren

Um eine VPN-Verbindung auf einem Android-Gerät hinzuzufügen, gehen Sie auf Einstellungen ‣ Verbindungen ‣ more networks, wählen Sie VPN. Drücken Sie das + in der oberen rechten Ecke, um eine neue VPN-Verbindung hinzuzufügen.

Verwenden Sie die folgenden Einstellungen:

Name | IPsec Schulrouter Plus | Frei gewählter Name |

Typ | IPSec Xauth PSK | Wie im Schulrouter Plus konfiguriert |

Serveradresse | 172.18.0.164 | Unsere Server-Adresse |

Preshared IPsec-Schlüssel | At4aDMOAOub2NwT6gMHA | Unser PSK |

Speichern und versuchen Sie, eine Verbindung herzustellen. Geben Sie zum Verbinden den Benutzernamen und das Passwort für den Benutzer expert ein, den wir in diesem Beispiel erstellt haben.