ET Pro Telemetrie-Ausgabe

Heutige Cybersecurity-Ingenieure benötigen zeitnahe und genaue Daten über eminente Bedrohungen und deren Verbreitung rund um den Globus. Mit diesen Daten können Cybersicherheitsforscher und -analysten die Erkennung von bösartigem Netzwerkverkehr verbessern. Die Zeiten, in denen wir uns zu unserem Schutz nur auf Firewall-Regeln verlassen konnten, sind längst vorbei. Zusätzliche Sicherheitsebenen sind dringend erforderlich, um diese Angriffe abzuwehren.

Mit den wachsenden Risiken wächst die Notwendigkeit, unsere Sicherheit zu verstärken, sowohl für große Unternehmen als auch für KMUs, aber für letztere oft unerschwinglich. Eine wichtige zusätzliche Sicherheitsmaßnahme ist ein Intrusion Detection and Prevention System (IDS/IPS).

Das im Schulrouter Plus verfügbare IDS/IPS basiert auf Suricata. Diese Open-Source-IDS/IPS-Engine hat sich im Schulrouter Plus bewährt, insbesondere in Kombination mit dem kostenlosen Proofpoint ETOpen-Regelwerk.

Der Bedarf an wertvollen Bedrohungserkennungsdaten und die zunehmende Bedeutung von zusätzlicher Netzwerksicherheit haben Proofpoint und Schulrouter Plus zusammengebracht. Das Ergebnis unserer gemeinsamen Bemühungen ist die ET Pro Telemetry Edition.

Die ET Pro Telemetry Edition verkörpert unsere Vision, dass der Austausch von Wissen zu besseren Produkten führt.

Wenn Sie Ihrem Schulrouter Plus-System erlauben, anonymisierte Informationen über erkannte Bedrohungen - die Alarme - weiterzugeben, können Sie das ET Pro-Regelwerk kostenlos nutzen.

Der ET Pro-Regelsatz wird täglich aktualisiert und deckt mehr als 40 verschiedene Kategorien von Netzwerkverhalten, Malware-Befehl und -Kontrolle, DoS-Angriffe, Botnets, Informationsereignisse, Exploits, Schwachstellen, SCADA-Netzwerkprotokolle, Exploit-Kit-Aktivitäten und mehr ab. If bietet eine große Verbesserung gegenüber dem ET open ruleset.

Anmeldung

Wenn Sie sich für diesen (kostenlosen) Service registrieren, teilen Sie uns, Deciso Sales B.V., Ihre grundlegenden (Firmen-) Daten mit. Wir werden Ihren Sensor (Ihre Sensoren) anonymisiert bei Proofpoint registrieren.

Wenn ET Pro Telemetrie aktiviert ist, sendet Ihr Schulrouter Plus-System Daten an Proofpoint. Proofpoint weiß nicht, wer Sie sind, sie wissen nur, wie viele Sensoren ein Konto besitzt. Ihre von Proofpoint empfangenen Netzwerkstatistiken werden nicht an uns weitergegeben.

Installation

Nach der Registrierung können wir mit den Installationsschritten fortfahren, die im Folgenden beschrieben werden.

Plugin

Zunächst müssen wir das erforderliche Plugin installieren, das für das Sammeln der Telemetriedaten zuständig ist und den Zugriff auf den ET Pro-Regelsatz ermöglicht.

-

Weiter zu System ‣ Firmware ‣ Aktualisierungen

-

drücken Sie auf „Nach Updates suchen“ in der oberen rechten Ecke.

-

öffnen Sie den Reiter „Plugins“ und suchen Sie nach os-etpro-telemetry

-

wenn gefunden, klicken Sie auf das [+]-Zeichen rechts, um das Plugin zu installieren

Jetzt sollte ein Bildschirm mit dem Installationsstatus erscheinen und das Plugin ist einsatzbereit.

Register-Token

Der nächste Schritt ist die Registrierung Ihres Tokens im Schulrouter Plus und die Aktivierung der Regelsätze.

-

Weiter zu Dienste ‣ Einbruchserkennung ‣ Verwaltung

-

Klicken Sie auf die Registerkarte „Download“, die Ihnen eine Liste der verfügbaren Regeln anzeigen sollte.

-

Aktivieren Sie alle Kategorien, die Sie überwachen möchten, im Abschnitt „ET-Telemetrie“, im Zweifelsfall aktivieren Sie alle und überwachen Sie die Alarme später (wählen Sie rechts und verwenden Sie die Schaltfläche „Ausgewählte aktivieren“ oben)

-

Unten auf der Seite befindet sich ein Block mit Einstellungen, fügen Sie den Token-Code, den Sie per E-Mail erhalten haben, in et_telemetry.token ein

-

Drücken Sie Speichern, um Ihren Token-Code zu speichern

-

Drücken Sie Regeln herunterladen & aktualisieren, um den aktuellen Regelsatz zu holen

Zeitplan-Updates

Um die Regelsätze automatisch täglich herunterzuladen, können Sie einen Zeitplan für diese Aufgabe hinzufügen.

-

Weiter zu Dienste ‣ Einbruchserkennung ‣ Verwaltung

-

Klicken Sie auf die Registerkarte „Zeitplan“.

-

Es erscheint ein Popup für die Update-Aufgabe, aktivieren Sie sie über das Kontrollkästchen oben und klicken Sie auf „Änderungen speichern“.

Abonnement-Status

Um Ihr Abonnement zu validieren, empfehlen wir, das Widget zum Dashboard hinzuzufügen.

-

Zum Dashboard gehen Lobby ‣ Dashboard

-

Klicken Sie oben rechts auf „Widget hinzufügen“, klicken Sie in der Liste auf „Telemetriestatus“.

-

Schließen Sie den Dialog und klicken Sie auf „Einstellungen speichern“ rechts oben im Dashboard

-

Öffnen Sie Lobby ‣ Dashboard erneut, um den Inhalt zu aktualisieren

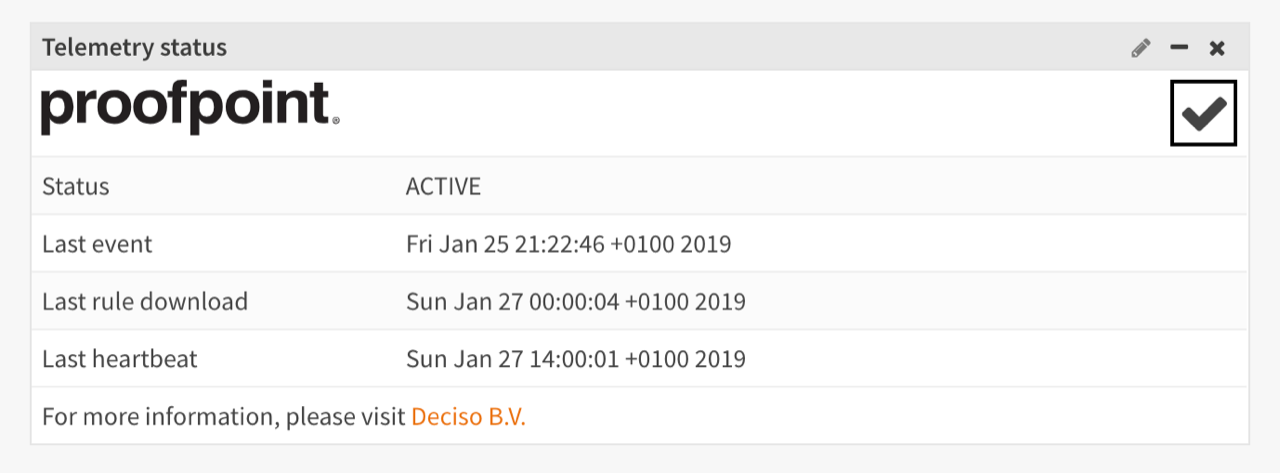

Wenn alles richtig eingerichtet ist und das Plugin Proofpoint erreichen kann, wird etwas angezeigt wie:

Der Status bestimmt, welchen Regelsatz Ihr Sensor erhält, ACTIVE oder DORMANT Ihr Sensor erhält den ET Pro Regelsatz, bei DISABLED sind die Lizenzbedingungen nicht erfüllt und der ET Open Regelsatz wird bedient.

Alle Zeitstempel unterhalb des Status geben Ihnen Auskunft darüber, wann Daten von Proofpoint gesendet oder empfangen wurden.

Wenn Ihr Sensor mit dem Senden von Ereignissen und Herzschlägen beginnt, sollte er nach einer bestimmten Zeit auf aktiv umschalten.

Falls Ihr Sensor nicht mit der Außenwelt kommunizieren kann, zeigt das Widget einen Fehler an.

Das Systemprotokoll (System ‣ Protokolldateien ‣ Allgemein) enthält möglicherweise weitere Informationen, suchen Sie nach emergingthreats.

Überprüfen Sie immer zuerst den Token-Code. Ein häufiger Fehler ist das Hinzufügen von führenden oder nachgestellten Leerzeichen zum Code, was einen Fehler im Protokoll anzeigt (http_code, der normalerweise mit einer 4 beginnt).

An Proofpoint gesendete Informationen ©

Wenn das Intrusion Detection System Ereignisse protokolliert, werden diese im Gegenzug für die Nutzung der ET Pro Telemetry Edition (teilweise) an Proofpoint gesendet.

In diesem Abschnitt werden die Attribute aus der Protokolldatei eve.json beschrieben, die zur Verbesserung der Bedrohungserkennung gesammelt werden, sowie die Sensorzustandsdaten, um zu bewerten, ob die Daten verwendbar sind.

Im Folgenden wird ein Beispiel für ein Ereignis beschrieben.

{

"event_type": "alert",

"proto": "IPV6-ICMP",

"timestamp": "2018-04-17T18:38:04.498109+0200",

"in_iface": "em1",

"alert": {

"category": "Generic Protocol Command Decode",

"severity": 3,

"rev": 2,

"gid": 1,

"signature": "SURICATA zero length padN option",

"action": "allowed",

"signature_id": 2200094

},

"src_ip": "xxxx:xxxx:fec0:d65f",

"flow_id": 982154378249516,

"dest_ip": "ff01:fe00:1200:8900:0000:f000:0000:0016"

}Netzwerkadressen werden benötigt, um Hosts zu identifizieren, die ein höheres Risiko für Ihr Netzwerk und das anderer Leute darstellen, aber Ihre internen Adressen werden geheim gehalten.

Aus diesem Grund maskieren wir die in der Protokolldatei gefundenen Adressen und senden nur die letzte(n) Zahl(en) zur Identifizierung des Hosts. Im obigen Beispiel ist die src_ip eine interne IPv6-Adresse, für IPv4 sammeln wir nur die letzte Zahl (z. B. 0-255).

Erfasste Felder (unmodifiziert):

Zeitstempel | Zeitstempel des Ereignisses |

flow_id | Interne Kennung für diesen Kommunikationsfluss |

in_Face | Schnittstelle, an der das Ereignis aufgezeichnet wurde |

event_type | Art der Veranstaltung |

vlan | Vlan-Tag |

src_port | Nummer des Quellports |

dest_port | Ziel-Portnummer |

proto | Protokoll |

Alarm | Alert-Details, wie z. B. die Signatur_id, die durchgeführte Aktion und die zugehörige Meldung. |

tls | TLS-Details, wie Zertifikatssubjekt und -serie. |

http | HTTP-Detailinformationen wie z. B. den Host, aber das Weglassen sensibler Details wie Pfad und User-Agent. |

app_proto | Anwendungsprotokoll (falls bekannt) |

Die Bedrohungen ändern sich häufig, damit die Statistiken wertvoll bleiben, kann sich die Liste der Felder ändern

Das Plugin wird mit einem kleinen Skript ausgeliefert, mit dem Sie die Daten selbst ausdrucken können. Es heißt dump_data.py und gibt, wenn es mit dem Parameter -p verwendet wird, die Daten so aus, wie sie an Proofpoint gesendet werden.

Sensor-Gesundheitsstatus gesammelt und als Keep-Alive gesendet:

Eindeutige Sensor-ID | Eindeutige Sensorkennung, hilft bei der Identifizierung von Meldungen desselben Systems, ohne zu wissen, wer der Bediener ist. |

Version | Aktuell installierte Software-Version. Dies hilft sowohl bei der Fehlersuche (wenn ein fehlerhaftes Update gepusht wird und Proofpoint feststellt, dass Bereitstellungen mit Version X ein Problem haben) als auch bei der Planung, um zu verstehen, wie neue Funktionen und Funktionalitäten übernommen werden würden. |

Suricata Version | Suricata-Version installiert. |

Suricata-Status | Meldet, ob der Sensor aktiv ist, wenn er nicht aktiv ist, kann keine Erkennung/Telemetrie geliefert werden. |

Systemzeit | Wenn die Systemzeit nicht korrekt ist, wirkt sich dies auf die Zeitstempel der Nachrichten aus. Wenn Sie also wissen, welche Zeit das System glaubt zu haben, können Sie die tatsächliche Zeit abgleichen. |

Aktive Regelsatzversion | Die aktive Regelsatzversion sollte mit der veröffentlichten Version übereinstimmen. Wenn Sensoren nicht die aktive Version haben, dann haben sie entweder keine geplanten Updates konfiguriert oder es gibt ein anderes Problem. Dies hilft Proofpoint zu erkennen, ob es weit verbreitete Probleme mit Updates gibt. |

Anzahl der aktivierten Regeln | Hilft, ein besseres Verständnis für die Anzahl der Regeln zu bekommen, die zusätzlich zu den von Proofpoint bereitgestellten Regeln verwendet werden. |

Anzahl der aktivierten ETPro-Telemetrie-Regeln | Da Benutzer kontrollieren können, welche Regeln sie aktivieren, möchten sie vielleicht nicht alle ETPro-Telemetrie-Regeln aktivieren. Wenn dies der Fall ist, würde es Proofpoint helfen zu verstehen, wie die Regeln genutzt werden, damit sie Regeln besser schreiben/abstimmen können |

Modus (IDS oder IPS) | Dies ist hilfreich, um zu verstehen, wie das System eingesetzt wird, und es ist nützlich für die Entwicklung, um festzustellen, auf welche Regeln wir uns konzentrieren sollten, basierend darauf, wie unsere Kunden sie verwenden. |

Suricata Log-Statistiken | Für QA-Zwecke werden einige Felder mit allgemeinen Statistiken aus /var/log/suricata/stats.log gesammelt (capture.kernel_packets, decoder.pkts, decoder.bytes, decoder.ipv4, decoder.ipv6, flow.tcp, flow.udp, detect.alert) |