IPsec-Standort-zu-Standort-Tunnel einrichten

Site-to-Site-VPNs verbinden zwei Standorte mit statischen öffentlichen IP-Adressen und ermöglichen die Weiterleitung des Datenverkehrs zwischen den beiden Netzwerken. Dies wird am häufigsten verwendet, um die Zweigstellen einer Organisation mit der Hauptniederlassung zu verbinden, damit die Benutzer der Zweigstellen auf die Netzwerkressourcen in der Hauptniederlassung zugreifen können.

Bevor Sie beginnen

Bevor Sie mit der Konfiguration eines IPsec-Tunnels beginnen, benötigen Sie eine funktionierende Schulrouter Plus-Installation mit einem eindeutigen LAN-IP-Subnetz für jede Seite Ihrer Verbindung (Ihr lokales Netzwerk muss sich von dem des entfernten Netzwerks unterscheiden).

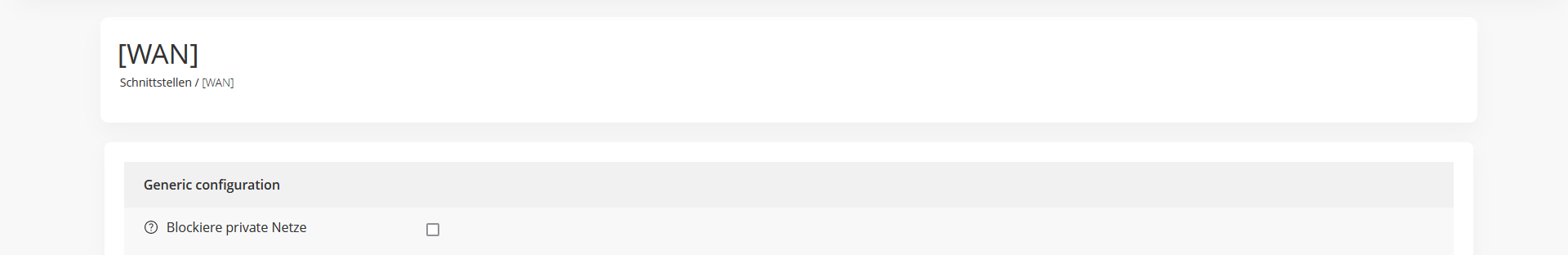

Für das Beispiel werden wir eine private IP für unsere WAN-Verbindung verwenden. Dazu müssen wir die Standard-Blockierregel für das WAN deaktivieren, um privaten Datenverkehr zuzulassen. Gehen Sie dazu auf Schnittstellen ‣ [WAN] und entfernen Sie das Häkchen bei „Private Netzwerke blockieren“. (Vergessen Sie nicht zu speichern und anzuwenden).

Beispiel-Setup

Für die Beispielkonfiguration verwenden wir zwei Schulrouter Plus-Boxen, um einen Site-to-Site-Tunnel zu simulieren, mit der folgenden Konfiguration:

Standort A

Hostname | fw1 |

WAN IP | 172.10.1.1/24 |

LAN-Netz | 192.168.1.0/24 |

LAN IP | 192.168.1.1/24 |

LAN DHCP-Bereich | 192.168.1.100-192.168.1.200 |

Standort B

Hostname | fw2 |

WAN IP | 172.10.2.1/24 |

LAN-Netz | 192.168.2.0/24 |

LAN IP | 192.168.2.1/24 |

LAN DHCP-Bereich | 192.168.2.100-192.168.2.200 |

Vollständiges Netzwerkdiagramm einschließlich IPsec-Tunnel

Firewall-Regeln Standort A & Standort B (Teil 1)

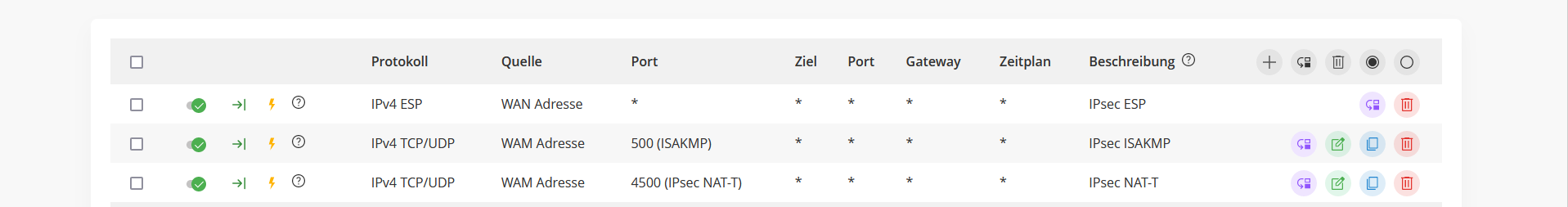

Um IPsec-Tunnelverbindungen zuzulassen, sollte Folgendes im WAN für On-Sites erlaubt sein (unter Firewall ‣ Regeln ‣ WAN):

Protokoll ESP

UDP-Verkehr auf Port 500 (ISAKMP)

UDP-Verkehr auf Port 4500 (NAT-T)

Sie können den Datenverkehr weiter nach der Quell-IP des entfernten Hosts einschränken.

Schritt 1 - Phase 1 Standort A

(Unter VPN ‣ IPsec ‣ Tunneleinstellungen drücken Sie +) Wir werden die folgenden Einstellungen verwenden:

Allgemeine Information

Verbindungsmethode | standard | Standard ist ‚Start bei Verkehr‘ |

Schlüsselaustauschversion | V2 | |

Internetprotokoll | IPv4 | |

Schnittstelle | WAN | Wählen Sie die Schnittstelle, die mit dem Internet verbunden ist. |

Remote-Gateway | 172.10.2.1 | die öffentliche IP-Adresse Ihres entfernten Schulrouters Plus. |

Beschreibung | Standort B | Frei gewählte Bezeichnung |

Phase 1 Vorschlag (Authentifizierung)

Authentifizierungsverfahren | Gegenseitiges PSK | Verwendung eines Pre-shared Key |

Mein Bezeichner | Meine IP-Adresse | Einfache Identifikation für feste IP |

Peer-Identifikator | Peer IP-Adresse | Einfache Identifikation für feste IP |

Pre-Shared Key | At4aDMOAOub2NwT6gMHA | Zufallsschlüssel. ERSTELLEN SIE IHREN EIGENEN! |

Phase 1 Vorschlag (Algorithmen)

Verschlüsselungsalgorithmus | AES | Für unser Beispiel werden wir AES/256 Bit verwenden. |

Hash-Algoritmus | SHA512 | Verwenden Sie einen starken Hash wie SHA512. |

DH-Tastengruppe | 14 (2048 Bit) | 2048 Bit sollten ausreichend sein |

Lebenslang | 28800 sec | Lebensdauer vor Neuverhandlung |

Erweiterte Optionen

Rekey deaktivieren | Nicht ausgewählt | Neuverhandeln, wenn die Verbindung abläuft |

Reauth deaktivieren | Nicht ausgewählt | Nur bei IKEv2: Re-Authentifizierung der Gegenstelle bei Neuverschlüsselung |

NAT Traversal | Deaktiviert | Für IKEv2 ist NAT-Traversal immer aktiviert. |

Erkennung von toten Peers | Nicht ausgewählt |

Speichern Sie Ihre Einstellung, indem Sie drücken:

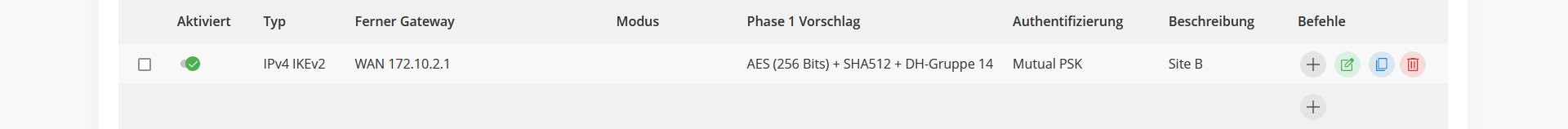

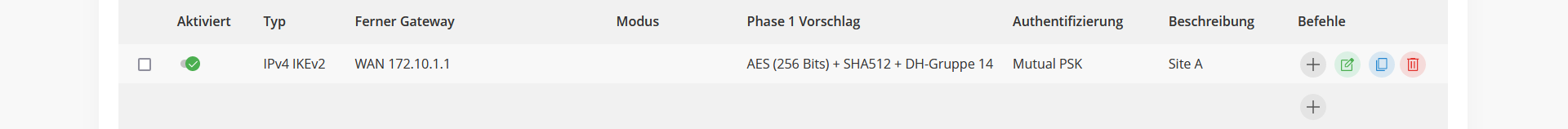

Jetzt sollten Sie den folgenden Bildschirm sehen:

Schritt 2 - Phase 2 Standort A

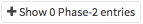

Drücken Sie die Taste mit der Aufschrift ‚+ Show 0 Phase-2 entries‘.

Sie sehen eine leere Liste:

Drücken Sie nun das + rechts neben dieser Liste, um einen Phase-2-Eintrag hinzuzufügen.

Allgemeine Information

Modus | Tunnel IPv4 | Tunnelmodus auswählen |

Beschreibung | Lokales LAN Standort B | Frei gewählte Beschreibung |

Lokales Netzwerk

Lokales Netzwerk | LAN-Teilnetz | Das lokale LAN-Subnetz umleiten |

Entferntes Netzwerk

Typ | Netzwerk | Ein entferntes Netzwerk umleiten |

Adresse | 192.168.2.0/24 | Das entfernte LAN-Subnetz |

Phase-2-Vorschlag (SA / Schlüsselaustausch)

Protokoll | ESP | Wählen Sie ESP für die Verschlüsselung |

Verschlüsselungsalgorithmen | AES / 256 | Für das Beispiel verwenden wir AES 256. |

Hash-Algorythmen | SHA512 | Wählen Sie einen starken Hash wie SHA512. |

PFS Tastengruppe | 14 (2048 Bit) | Nicht erforderlich, aber erhöhte Sicherheit |

Lebenslang | 3600 sec |

Speichern Sie Ihre Einstellung, indem Sie drücken:

Aktivieren Sie IPsec für Standort A, Wählen Sie:

Speichern:

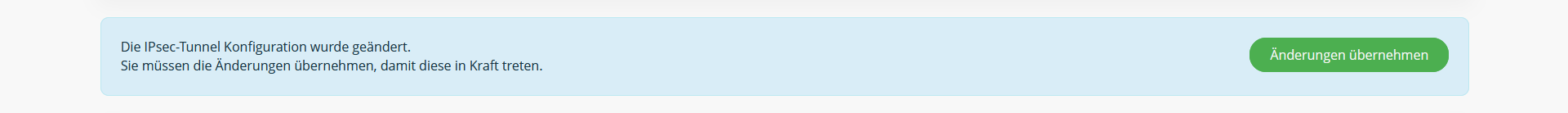

Und Änderungen übernehmen:

Sie sind mit der Konfiguration von Standort A fast fertig (es fehlen nur noch einige Firewall-Einstellungen, auf die wir später eingehen werden). Wir fahren nun mit der Einrichtung von Standort B fort.

Schritt 3 - Phase 1 Standort B

(Unter VPN ‣ IPsec ‣ Tunneleinstellungen drücken Sie +) Wir werden die folgenden Einstellungen verwenden:

Allgemeine Information

Verbindungsmethode | standard | Standard ist ‚Start bei Verkehr‘ |

Schlüsselaustauschversion | V2 | |

Internetprotokoll | IPv4 | |

Schnittstelle | WAN | Wählen Sie die Schnittstelle, die mit dem Internet verbunden ist. |

Remote-Gateway | 172.10.1.1 | die öffentliche IP-Adresse Ihres entfernten Schulrouters Plus. |

Beschreibung | Standort A | Frei gewählte Bezeichnung |

Phase 1 Vorschlag (Authentifizierung)

Authentifizierungsverfahren | Gegenseitiges PSK | Verwendung eines Pre-shared Key |

Mein Bezeichner | Meine IP-Adresse | Einfache Identifikation für feste IP |

Peer-Identifikator | Peer IP-Adresse | Einfache Identifikation für feste IP |

Pre-Shared Key | At4aDMOAOub2NwT6gMHA | Zufallsschlüssel. ERSTELLEN SIE IHREN EIGENEN! |

Phase 1 Vorschlag (Algorithmen)

Verschlüsselungsalgorithmus | AES | Für unser Beispiel werden wir AES/256 Bit verwenden. |

Hash-Algoritmus | SHA512 | Verwenden Sie einen starken Hash wie SHA512. |

DH-Tastengruppe | 14 (2048 Bit) | 2048 Bit sollten ausreichend sein |

Lebenslang | 28800 sec | Lebensdauer vor Neuverhandlung |

Erweiterte Optionen

Rekey deaktivieren | Nicht ausgewählt | Neuverhandeln, wenn die Verbindung kurz vor dem Ablauf steht |

Reauth deaktivieren | Nicht ausgewählt | Nur bei IKEv2: Re-Authentifizierung der Gegenstelle bei Neuverschlüsselung |

NAT Traversal | Deaktivieren | Für IKEv2 ist NAT-Traversal immer aktiviert. |

Erkennung von toten Peers | Nicht ausgewählt |

Speichern Sie Ihre Einstellung, indem Sie drücken:

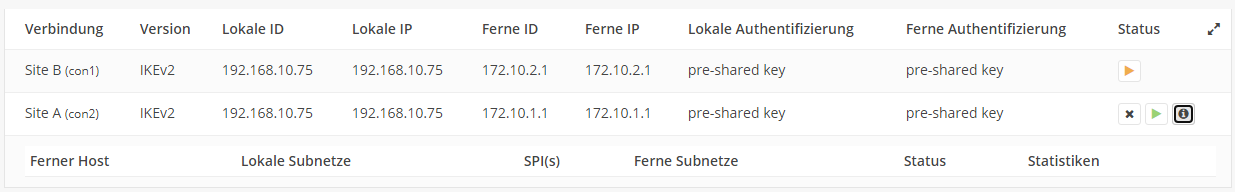

Jetzt sollten Sie den folgenden Bildschirm sehen:

Schritt 4 - Phase 2 Standort B

Drücken Sie die Taste mit der Aufschrift ‚+ Show 0 Phase-2 entries‘.

Sie sehen eine leere Liste:

Drücken Sie nun das + rechts neben dieser Liste, um einen Phase-2-Eintrag hinzuzufügen.

Allgemeine Information

Modus | Tunnel IPv4 | Tunnelmodus auswählen |

Beschreibung | Lokales LAN Standort A | Frei gewählte Beschreibung |

Lokales Netzwerk

Lokales Netzwerk | LAN-Teilnetz | Das lokale LAN-Subnetz umleiten |

Entferntes Netzwerk

Typ | Netzwerk | Ein entferntes Netzwerk umleiten |

Adresse | 192.168.1.0/24 | Das entfernte LAN-Subnetz |

Phase-2-Vorschlag (SA / Schlüsselaustausch)

Protokoll | ESP | Wählen Sie ESP für die Verschlüsselung |

Verschlüsselungsalgorithmen | AES / 256 | Für das Beispiel verwenden wir AES 256. |

Hash-Algorythmen | SHA512 | Wählen Sie einen starken Hash wie SHA512. |

PFS Tastengruppe | 14 (2048 Bit) | Nicht erforderlich, aber erhöhte Sicherheit |

Lebenslang | 3600 sec |

Speichern Sie Ihre Einstellung, indem Sie drücken:

Aktivieren Sie IPsec für Standort B, Wählen Sie:

Speichern:

Und Änderungen übernehmen:

Firewall-Regeln Standort A & Standort B (Teil 2)

Um den Verkehr zu Ihrem LAN-Subnetz zuzulassen, müssen Sie eine Regel zur IPsec-Schnittstelle hinzufügen (unter Firewall ‣ Regeln ‣ IPsec).

IPsec-Tunnel bereit

Der Tunnel sollte jetzt eingerichtet sein und die beiden Netzwerke weiterleiten. Gehen Sie auf VPN ‣ IPsec ‣ Statusübersicht, um den aktuellen Status zu sehen. Drücken Sie auf das (i), um die Details des/der Phase-2-Tunnel(s) anzuzeigen, etwa so:

Wenn der Tunnel nicht aufgebaut wurde, versuchen Sie, den Dienst auf beiden Seiten neu zu starten.

Beispielhafte Konfiguration

Zu Testzwecken haben wir zwei Schulrouter Plus-Boxen in einem Gerät integriert und ein Cross-Kabel zwischen den WAN-Ports verwendet.

Um den Datenverkehr zu routen, wurden die WAN-Schnittstellen so konfiguriert, dass sie ein /16-Segment verwenden, und sie sind jeweils das Standard-Gateway des anderen. Ansonsten entspricht das Beispiel diesem How-to.

- Konfiguration Standort A

- Konfiguration Standort B

Fehlersuche

Phase 1 wird nicht angezeigt

Das ist eine schwierige Frage. Überprüfen Sie zunächst Ihre Firewall-Regeln, um zu sehen, ob Sie die richtigen Ports und Protokolle (ESP, UDP 500 & UDP 4500) für die WAN-Schnittstelle erlauben.

Überprüfen Sie Ihr ipsec-Protokoll, um zu sehen, ob dies eine mögliche Ursache darstellt.

Häufige Probleme sind ungleiche Einstellungen. Beide Enden müssen den gleichen PSK- und Verschlüsselungsstandard verwenden.

Phase 1 funktioniert, aber keine Phase-2-Tunnel sind angeschlossen

Haben Sie die richtigen lokalen und entfernten Netzwerke eingestellt. Ein häufiger Fehler ist es, die IP-Adresse des entfernten Hosts anstelle seines Netzwerks mit der Endung x.x.x.0 einzutragen

Häufige Probleme sind ungleiche Einstellungen. Beide Enden müssen den gleichen Verschlüsselungsstandard verwenden.

Wenn Sie lokal testen, indem Sie Ihren PC wie in der Beispielkonfiguration an eine der beiden Testboxen anschließen, stellen Sie sicher, dass Sie keine anderen Netzwerkverbindungen (z. B. Wi-Fi) haben.