Transparenten Proxy einrichten

Schulrouter Plus bietet einen leistungsstarken Proxy, der in Kombination mit kategoriebasiertem Web-Filtering und jeder ICAP-fähigen Anti-Virus/Malware-Engine verwendet werden kann. Der Proxy kann so konfiguriert werden, dass er im transparenten Modus läuft, d. h. der Browser des Clients muss nicht für den Web-Proxy konfiguriert werden, sondern der gesamte Datenverkehr wird durch Network Address Translation automatisch an den Proxy umgeleitet.

In diesem How To werden wir die grundlegenden HTTP- sowie HTTPS (SSL-Bump)-Transparent-Proxy-Modi erklären.

Der transparente SSL/HTTPS-Proxy-Modus verwendet eine Technik, die auch als Man-in-the-Middle bezeichnet wird; konfigurieren und verwenden Sie diese nur, wenn Sie wissen, was Sie tun. Wenn Sie ihn falsch konfigurieren, kann dies dazu führen, dass Sie Ihre Sicherheitsvorkehrungen erheblich verringern, anstatt sie zu verbessern. Die Verwendung eines transparenten HTTPS-Proxys kann eine gefährliche Praxis sein und wird möglicherweise von den von Ihnen verwendeten Diensten, z. B. E-Banking, nicht zugelassen.

Schritt 1 - Grundlegende Proxy-Einrichtung

Zur Einrichtung des/der transparenten Modus(e) ist eine funktionsfähige Grundkonfiguration des Proxys erforderlich. Die Grundkonfiguration finden Sie unter https://blunexo.atlassian.net/wiki/spaces/SRP4docs/pages/748323696.

Schritt 2 - Transparentes HTTP

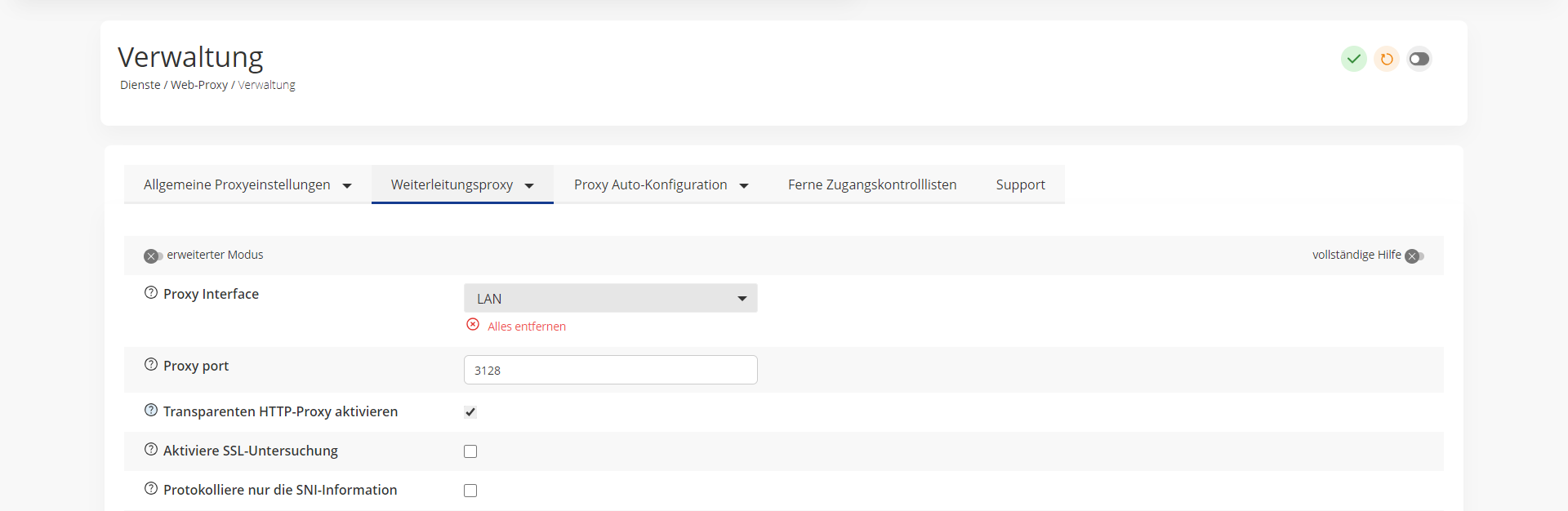

Weiter zu Dienste ‣ Web-Proxy ‣ Verwaltung

Wählen Sie dann Allgemeine Weiterleitungseinstellungen unter der Registerkarte Weiterleitungsproxy.

Wählen Sie Transparenten HTTP-Proxy aktivieren und klicken Sie auf Anwenden.

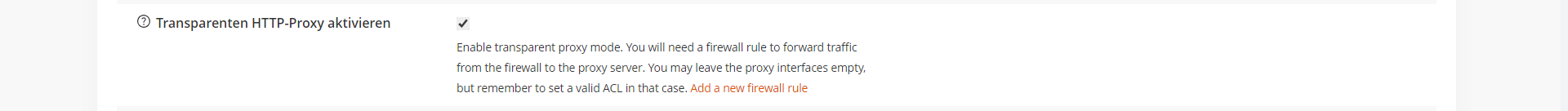

Schritt 3 - NAT/Firewall-Regel

Eine einfache Möglichkeit, die NAT/Firewall-Regel hinzuzufügen, besteht darin, auf das (?)-Symbol links neben der Option Transparenten HTTP-Proxy aktivieren zu klicken und auf Neue Firewall-Regel hinzufügen zu klicken.

Zur Information, dies sind die Standardeinstellungen:

Schnittstelle | LAN |

TCP/IP-VERSION | IPv4 |

Protokoll | TCP |

Quelle | LAN-Netz |

Quellportbereich | beliebig - beliebig |

Ziel | jeglich |

Zielportbereich | HTTP - HTTP |

Ziel-IP umleiten | 127.0.0.1 |

Zielport umleiten | andere/3128 |

Beschreibung | Datenverkehr an den Proxy leiten |

NAT-Reflexion | Aktivieren |

Filterregelzuordnung | Zugehörige Filterregel hinzufügen |

Die Standardeinstellungen sollten in Ordnung sein, drücken Sie einfach Speichern und Änderungen übernehmen.

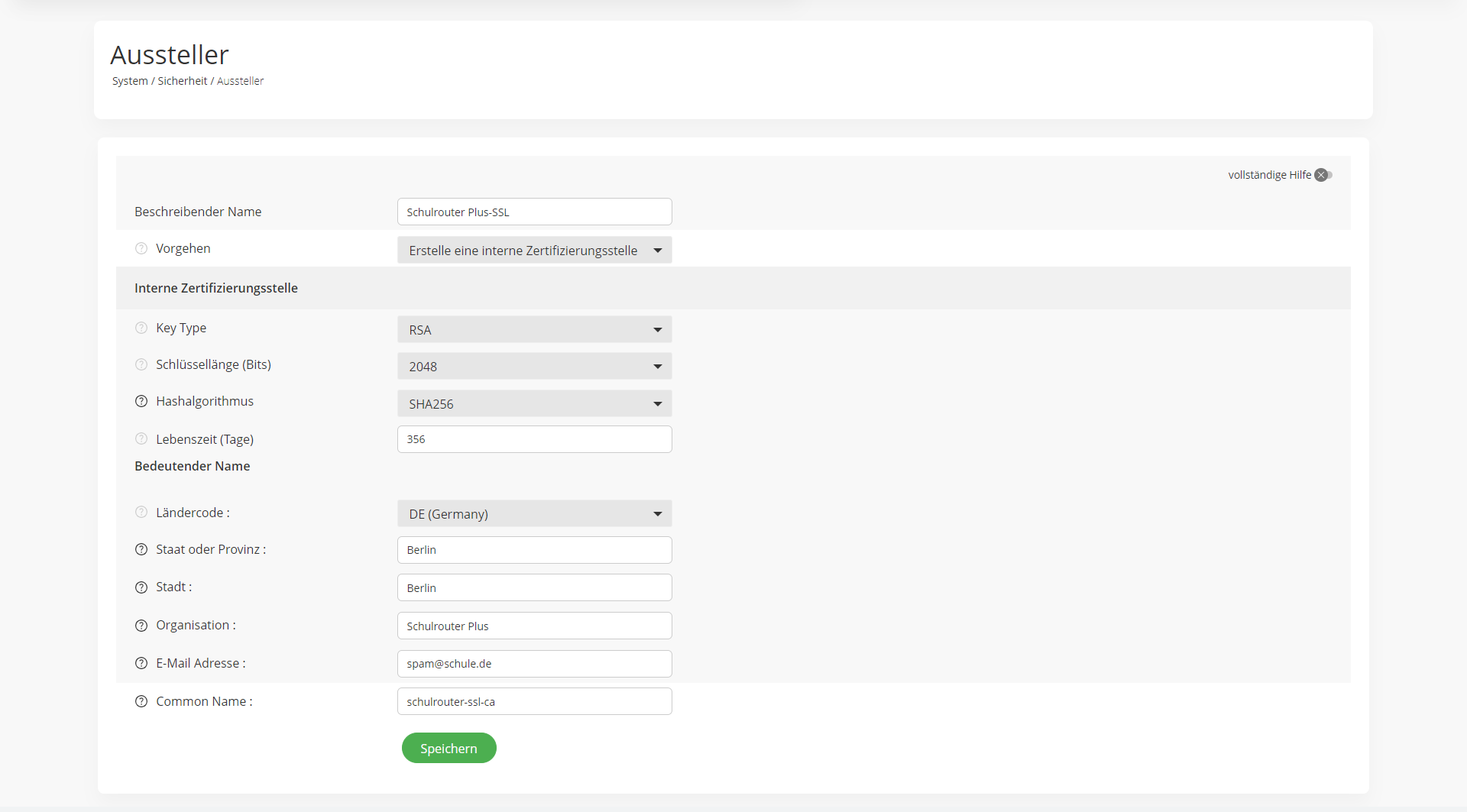

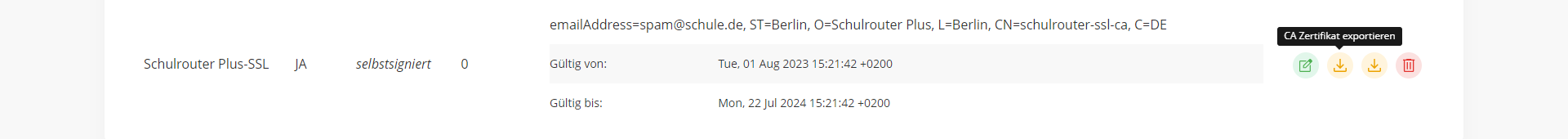

Schritt 4 - CA für Transparentes SSL

Bevor wir einen transparenten SSL/HTTPS-Proxy einrichten können, müssen wir eine Zertifizierungsstelle einrichten. Gehen Sie auf System ‣ Sicherheit ‣ Aussteller oder verwenden Sie das Suchfeld, um schnell dorthin zu gelangen.

Klicken Sie auf

Für unser Beispiel verwenden wir die folgenden Daten:

Beschreibender Name | Schulrouter Plus-SSL |

Methode | Erstelle eine interne Zertifizierungsstelle |

Schlüssellänge (Bits) | 2048 |

Digest-Algorithmus | SHA256 |

Lebensdauer (Tage) | 356 |

Ländercode | DE (Deutschland) |

Staat oder Provinz | Berlin |

Stadt | Berlin |

Organisation | Schulrouter Plus |

E-Mail-Adresse | |

Gebräuchlicher Name | schulrouter-ssl-ca |

Speichern

Schritt 5 - Transparentes SSL

Gehen Sie auf Dienste ‣ Web-Proxy ‣ Verwaltung und wählen Sie dann Allgemeine Weiterleitungseinstellungen unter der Registerkarte Weiterleitungsproxy.

Wählen Sie SSL-Modus aktivieren und setzen Sie zu verwendende CA auf die gerade erstellte CA. Klicken Sie dann auf Anwenden.

Schritt 6 - Konfigurieren Sie No SSL Bump

Dieser Schritt ist sehr wichtig und muss sorgfältig bedacht werden! Um sicherzustellen, dass bekannte Sites nicht gebumpt werden und ihre ursprüngliche Sicherheitsschicht intakt bleibt, muss man diese einschließlich aller Subdomains zum Feld SSL no bump sites hinzufügen.

Um ein neues Element in das Feld einzugeben und mit der Eingabetaste zu bestätigen, beginnen Sie mit einem . (Punkt), um auch alle Subdomänen hinzuzufügen. Beispiel: Um alle von paypal.com hinzuzufügen, geben Sie .paypal.com ein und drücken Sie die Eingabetaste.

Stellen Sie sicher, dass alle Banking-Sites und Sites, für die Sie persönliche oder Anmeldeinformationen bereitstellen, zu diesem Feld hinzugefügt werden. Wenn Sie nicht sicher sind, was Sie hinzufügen sollen, überdenken Sie bitte die Verwendung von transparentem SSL, da es eindeutig nicht für Sie bestimmt ist!

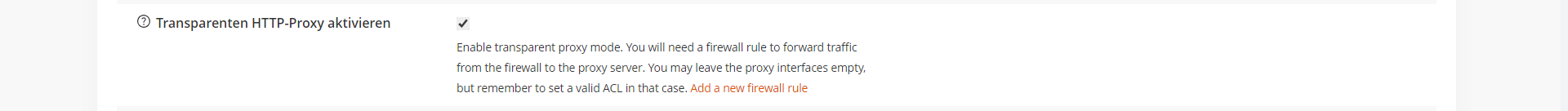

Schritt 7 - SSL-NAT/Firewall-Regel

Eine einfache Möglichkeit, die NAT/Firewall-Regel hinzuzufügen, ist ein Klick auf das (?)-Symbol links neben der Option SSL-Modus aktivieren und ein Klick auf Neue Firewall-Regel hinzufügen.

Zur Information, dies sind die Standardeinstellungen:

Schnittstelle | LAN |

TCP/IP-VERSION | IPv4 |

Protokoll | TCP |

Quelle | LAN-Netz |

Quellportbereich | beliebig - beliebig |

Ziel | jeglich |

Zielportbereich | HTTPS - HTTPS |

Ziel-IP umleiten | 127.0.0.1 |

Zielport umleiten | andere/3129 |

Beschreibung | Datenverkehr an den Proxy leiten |

NAT-Reflexion | Aktivieren |

Filterregelzuordnung | Zugehörige Filterregel hinzufügen |

Die Standardeinstellungen sollten in Ordnung sein, drücken Sie einfach Speichern und Änderungen übernehmen.

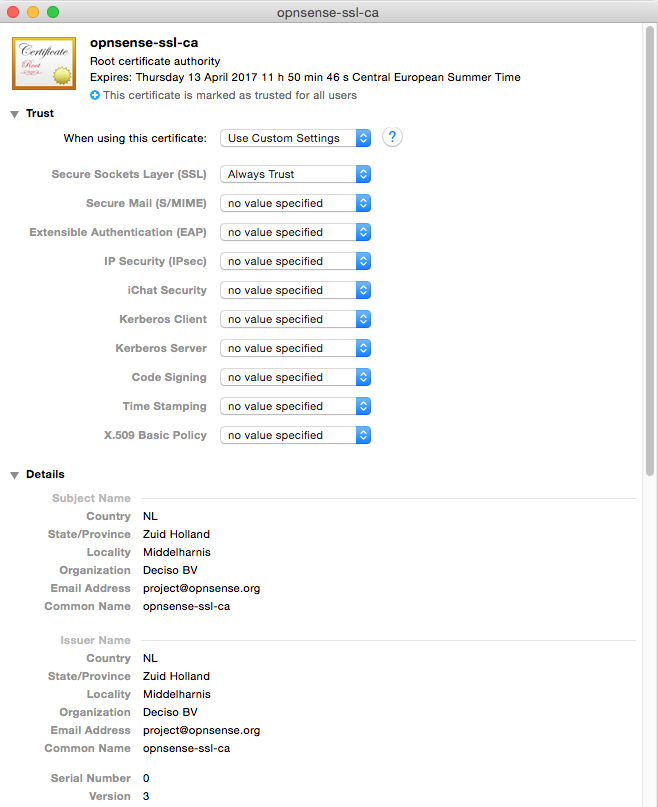

Schritt 8 - OS/Browser konfigurieren

Da die CA von Ihrem Browser nicht als vertrauenswürdig eingestuft wird, erhalten Sie bei jedem Seitenaufruf eine entsprechende Meldung. Um dies zu beheben, können Sie den Schlüssel in Ihr Betriebssystem importieren und als vertrauenswürdig einstellen. Um den Schlüssel zu exportieren, gehen Sie auf System ‣ Sicherheit ‣ Aussteller und klicken Sie auf das Symbol zum Exportieren des CA-Zertifikats. Natürlich kann man das Zertifikat auch für jede Seite manuell akzeptieren, aber bei manchen Seiten funktioniert das nicht so gut, wenn man nicht stößt.

Importieren und ändern Sie die Vertrauenseinstellungen auf Ihrem bevorzugten Betriebssystem. Unter macOS sieht es zum Beispiel so aus:

Seien Sie auch hier sehr vorsichtig, da Ihr System jede mit diesem CA-Zertifikat signierte Seite akzeptiert. Solange niemand Zugriff auf den privaten Schlüssel hat, ist das kein Problem, aber wenn jemand den Schlüssel in die Hände bekommt, kann der gesamte Datenverkehr entschlüsselt werden, außer denjenigen, die in der do not bump Liste stehen. Sie wurden gewarnt!

Auf Android-Geräten werden Sie möglicherweise darüber informiert, dass das Gerät nicht auf das Internet zugreifen kann. Dies geschieht, weil die Zertifikate gepinnt sind, um die Verbindung gegen Man-in-the-Middle-Angriffe zu schützen, da ansonsten vertrauenswürdige Zertifikate verwendet werden. Wenn Sie die Verbindung wieder zum Laufen bringen möchten, müssen Sie die folgenden Google-Domains in Ihren „No Bump Hosts“-Einstellungen auf eine Whitelist setzen.

Ihre lokale Google-Domain (zum Beispiel: google.at für Österreich, google.de für Deutschland, …)

.google.de

.googleapis.com

.gstatic.com

.1e100.net

FERTIG