Zugriff / Server / LDAP

LDAP ist das leichtgewichtige Verzeichniszugriffsprotokoll, das u. a. von Microsoft Active Directory, OpenLDAP und Novell eDirectory verwendet wird.

Der Schulrouter Plus kann einen LDAP-Server zur Authentifizierung und zur Autorisierung für den Zugriff auf (Teile) der grafischen Benutzeroberfläche (Web-Konfigurator) nutzen. Bei Verwendung von LDAP für die GUI müssen die Berechtigungen mit der lokalen Benutzerverwaltung definiert werden, dazu ist ein Import der Benutzer aus der LDAP-Quelle erforderlich.

In dieser Anleitung zeigen wir Ihnen, wie Sie beides mit Microsoft Active Directory Server konfigurieren. Wenn Sie LDAP nur für Dienste wie VPN benötigen, dann können Sie die Schritte 3-5 überspringen.

Voraussetzungen

Ein funktionsfähiger LDAP-Server (Beispiel basiert auf MS AD) ist erforderlich. Ihre Schulrouter Plus-Firewall muss vollständig konfiguriert sein und auf den LDAP-Server zugreifen können.

Schritt 1 - Neuen LDAP-Server hinzufügen

Um einen neuen LDAP-Server als Authentifizierungsquelle hinzuzufügen, gehen Sie auf System ‣ Zugang ‣ Server und klicken Sie auf Server hinzufügen in der oberen rechten Ecke, direkt über dem Formular.

Geben Sie die folgenden Informationen ein:

Beschreibender Name | ws2012 | Eingabe eines beschreibenden Namens |

Typ | LDAP | LDAP auswählen |

Hostname oder IP-Adresse | 10.10.10.1 | Geben Sie die IP-Adresse Ihres LDAP-Servers ein. |

Port-Wert | 389 | Eingabe der Portnummer, 389 ist Standard |

Transport | TCP - Standard | Wählen Sie Standard oder Verschlüsselt |

Protokollversion | 3 | Protokollversion auswählen |

Anmeldeinformationen | ||

Benutzer DN: | cn=testusr,CN=Benutzer, DC=schule,DC=lokal | Eingabe Ihrer Anmeldedaten |

Passwort: | Geheimnis | Verwenden Sie immer ein sicheres Passwort. |

Suchumfang | Kompletter Unterbaum | Gesamten Teilbaum auswählen, um alles abzurufen |

Basis-DN: | DC=Schule,DC=Lokal | Eingabe des Basis-DN |

Authentifizierungs-Container | Auswählen | Klick & Auswahl der Container aus der Liste |

Erweiterte Abfrage | &(objectClass=Person) | Abfrage erweitern, z. B. Ergebnisse auf Personen beschränken |

Initiale Vorlage | MicrosoftAD | Wählen Sie Ihren LDAP-Server-Typ. |

Benutzerbenennungsattribut | samAccountName | Automatisch ausgefüllt basierend auf der ursprünglichen Vorlage |

Eigenschaften lesen | Kontodaten nach erfolgreicher Anmeldung abrufen | |

Synchronisieren von Gruppen | Aktivieren, um Gruppen zu synchronisieren, erfordert die obige Option | |

Gruppen begrenzen | Liste der Gruppen auswählen, die bei der Synchronisierung berücksichtigt werden können* | |

Groß-/Kleinschreibung nicht beachten | Erlaubt die Eingabe von Groß- und Kleinschreibung beim Sammeln von lokalen Benutzereinstellungen. |

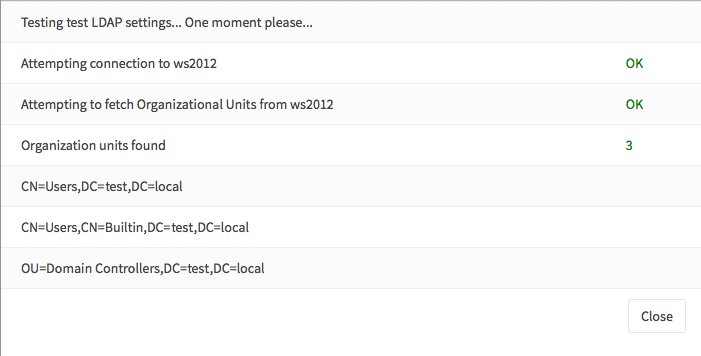

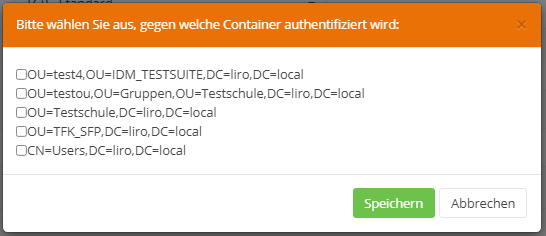

Wenn Sie auf die Schaltfläche Auswählen rechts neben den Authentifizierungscontainern klicken, wird etwas Ähnliches wie angezeigt:

Wenn Sie SSL/TLS verwenden, stellen Sie sicher, dass die Zertifizierungsstelle des Remote-Servers im Abschnitt System ‣ Sicherheit konfiguriert ist.

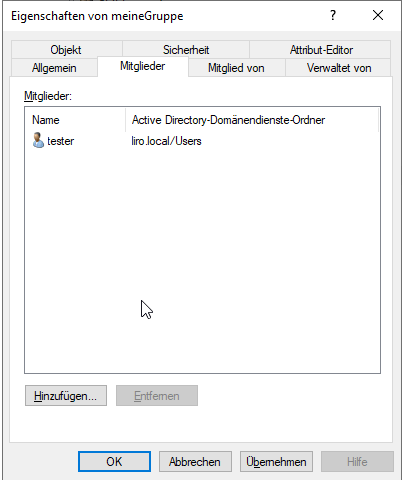

Die Erweiterte Abfrage kann verwendet werden, um Benutzer auszuwählen, die Mitglied einer bestimmten Gruppe sind (nur relevant für externe Dienste, wenn nicht die lokale Benutzerdatenbank verwendet wird). Man kann etwas wie dieses verwenden: &(memberOf=CN=myGroup,CN=Users,DC=schule,DC=local), um nur Mitglieder der Gruppe „myGroup „ auszuwählen. Um einen Benutzer zu einer bestimmten Gruppe unter Windows hinzuzufügen, bearbeiten Sie einfach die Eigenschaften der Gruppe und wählen Sie Hinzufügen…, um den Benutzer unter der Registerkarte Mitglieder hinzuzufügen.

In einigen Fällen stimmt die lokale Benennung nicht mit der Serverbenennung überein, wenn es um Benutzer geht. In diesem Fall kann die Option „Groß-/Kleinschreibung nicht beachten“ verwendet werden, um die Groß-/Kleinschreibung bei der Anmeldung zu ignorieren. Microsoft Access Directory zum Beispiel stimmt nicht mit der Groß-/Kleinschreibung überein, in diesem Fall ist UsEr gleich user (unser System unterscheidet Groß-/Kleinschreibung)

Schritt 1.1 (optional) Gruppen synchronisieren.

Wenn Sie die lokale Datenbank zum Importieren von Benutzern verwenden, können Sie auch konfigurierte ldap-Gruppen synchronisieren, wenn der Remote-Server dies unterstützt. Um diese Funktion zu verwenden, aktivieren Sie Read properties und Synchronize groups.

Diese Funktion erfordert, dass der entfernte ldap-Server bei einer Abfrage mit memberOf antwortet. Wie man dies bei verschiedenen ldap-Providern aktiviert, liegt außerhalb des Rahmens dieses Handbuchs.

Gruppen werden aus dem ersten Abschnitt CN= extrahiert und nur berücksichtigt, wenn sie bereits im Schulrouter Plus vorhanden sind. Die Gruppenzugehörigkeiten werden im Schulrouter Plus persistiert (Sie können jederzeit überprüfen, welche Rechte der Benutzer bei der letzten erfolgreichen Anmeldung hatte).

Schritt 2 - Test

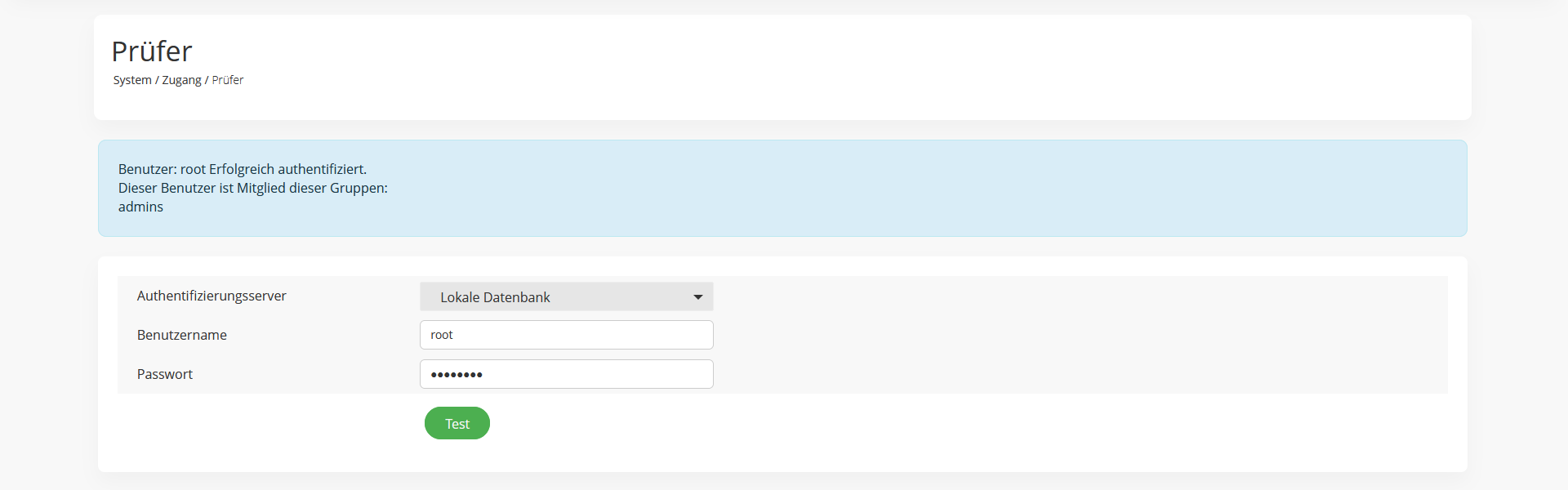

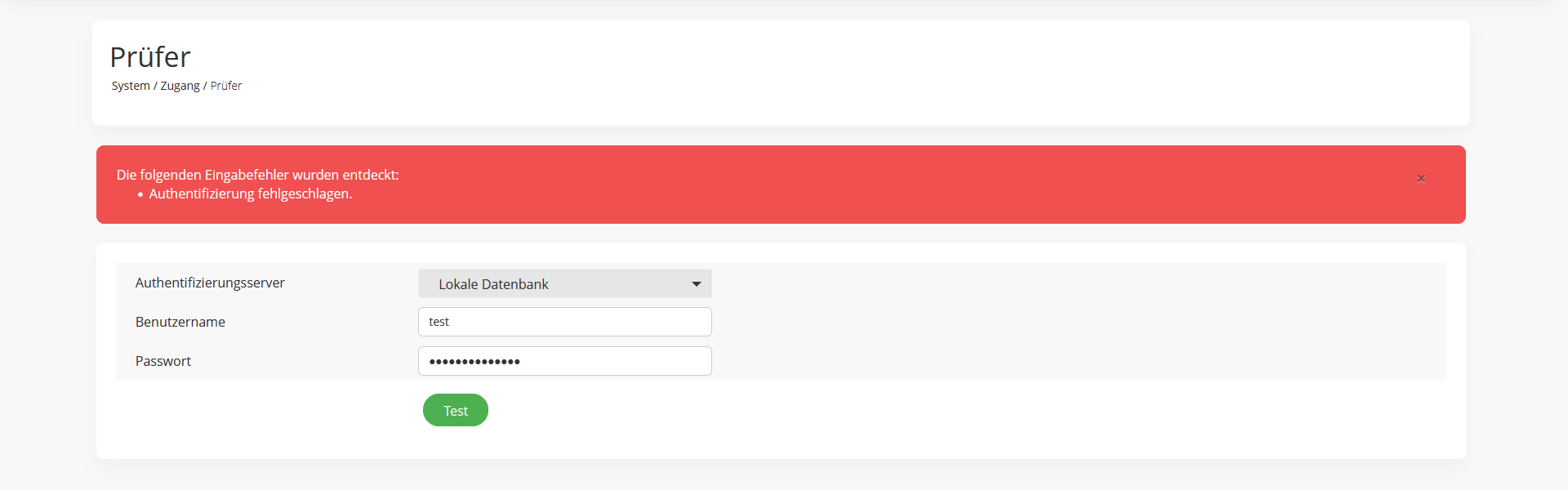

Um zu testen, ob der Server richtig konfiguriert ist, gehen Sie auf System ‣ Zugang ‣ Prüfer und wählen Sie Ihren LDAP-Server und geben Sie einen gültigen Benutzernamen + Passwort ein. Klicken Sie auf Test und wenn alles korrekt eingerichtet ist, wird dies angezeigt:

Bei der Beschränkung auf nur eine Gruppe wird der Gruppenname in der Auflistung nicht angezeigt.

Wenn nicht (oder Sie ungültige Anmeldeinformationen eingegeben haben), wird dies angezeigt:

Wenn Read properties aktiviert ist, sollten Sie auch alle vom Server zurückgegebenen Eigenschaften im Testgerät sehen. Dies hilft zu erkennen, ob Ihr Server die Gruppen-Sync-Unterstützung unterstützt (finden Sie memberOf in der Liste).

Schritt 3 - Aktivieren des Authentifizierungsservers

Gehen Sie auf System ‣ Zugang ‣ Einstellungen ‣ Verwaltung und ändern Sie im Abschnitt Authentifizierung unten das Dropdown-Menü Server auf Ihren neu hinzugefügten LDAP-Server und speichern Sie.

Schritt 4 - Benutzer importieren

Wenn Sie LDAP/Active Directory-Benutzern Zugriff auf die GUI geben möchten, müssen Sie die Benutzer in den lokalen Benutzermanager importieren. Gehen Sie auf System ‣ Zugang ‣ Benutzer. Sie sehen dann ein Cloud-Import-Symbol in der unteren rechten Ecke des Formulars.

Klicken Sie auf das Symbol für den Cloud-Import, um den Import der Benutzer zu starten.

Es wird ein neues Formular mit den einzelnen Benutzern angezeigt, wählen Sie die Benutzer aus, die Sie importieren möchten.

Schritt 5 - Aktualisieren der LDAP-Benutzerberechtigungen

Wenn Sie nun auf System ‣ Zugang ‣ Benutzer gehen, sehen Sie alle Benutzer einschließlich der neu importierten LDAP-Benutzer. Sie können eine spezielle Gruppe für diese Benutzer erstellen, um die Berechtigungen einfach zu verwalten, oder eine Ihrer früher erstellten Gruppen verwenden.

Wenn Sie einen LDAP-Benutzer über das Bleistiftsymbol rechts neben dem Namen öffnen (bearbeiten), werden Sie den Unterschied bemerken, da der Benutzer-Distinguished-Name vom LDAP-Server angezeigt wird, genau wie hier:

Weitere Informationen zu Benutzern, Gruppen und Berechtigungen finden Sie unter Benutzer & Gruppen.

Schritt 6 - Aktualisieren der Systemzugangseinstellungen

Nachdem wir nun die Benutzer konfiguriert, verifiziert und von unserem LDAP-Server importiert haben, müssen wir die Standardeinstellungen ändern, um LDAP-Benutzern die Anmeldung zu ermöglichen.

Gehen Sie zu System ‣ Zugang ‣ Einstellungen und ändern Sie den Authentifizierungsserver von Lokale Datenbank auf Ihren neu erstellten LDAP-Server. Belassen Sie den Fallback auf Lokale Datenbank und klicken Sie auf Speichern und testen.

Das Testergebnis sollte wie folgt aussehen: