Regeln

Der Schulrouter Plus enthält einen Stateful-Paketfilter, mit dem Sie den Verkehr von und/oder zu bestimmten Netzwerken einschränken oder zulassen sowie die Weiterleitung des Verkehrs beeinflussen können (siehe auch Richtlinien-basiertes Routing in „Multi-WAN“).

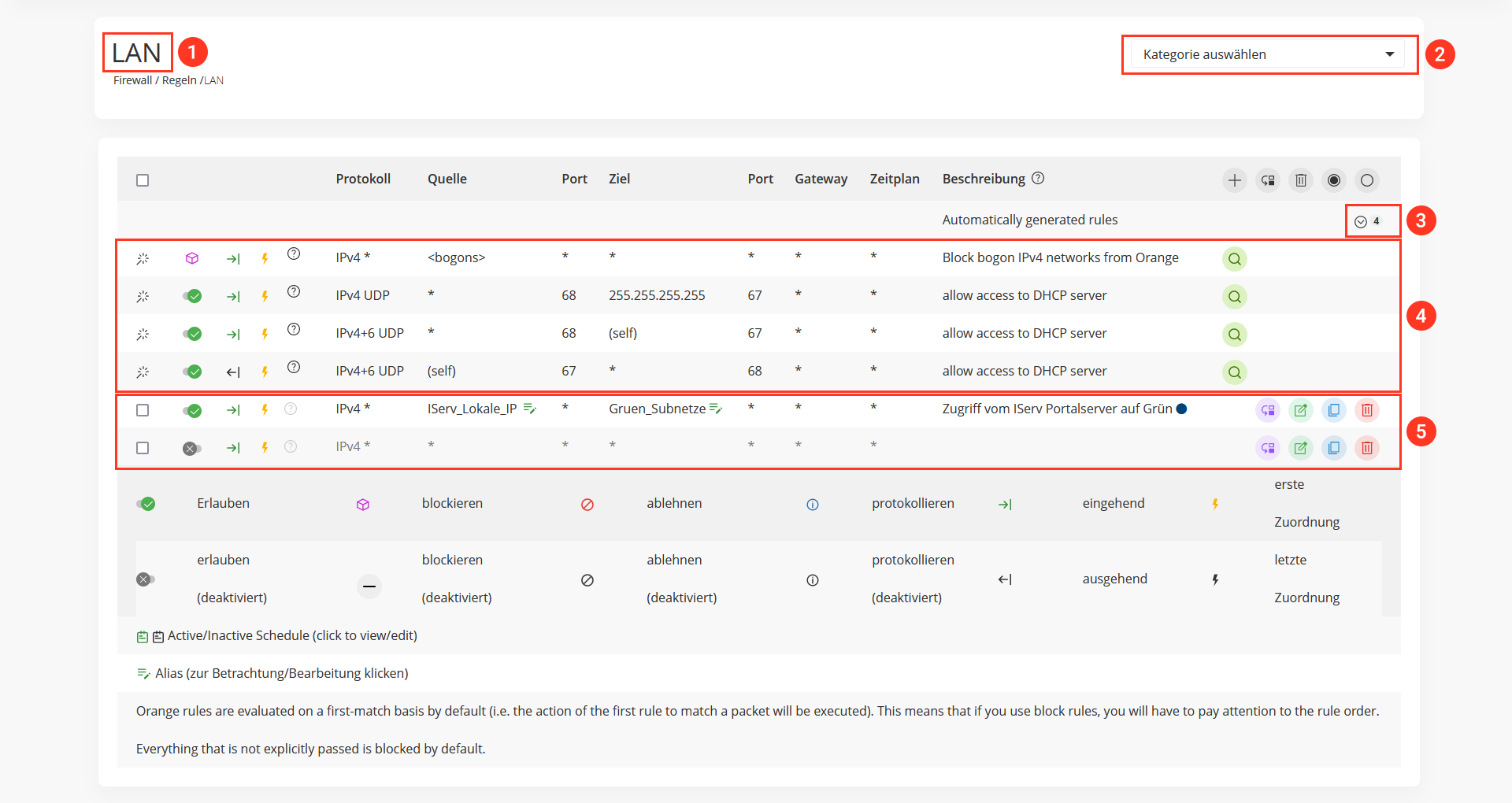

Der Abschnitt Regeln zeigt alle Richtlinien, die in Ihrem Netzwerk gelten, gruppiert nach Schnittstelle.

Überblick

Unsere Übersicht zeigt alle Regeln, die für die ausgewählte Schnittstelle (Gruppe) oder den schwebenden Bereich gelten. Für jede Regel sind einige Details angegeben und wenn zutreffend, können Sie Aktionen ausführen, wie z. B. verschieben, bearbeiten, kopieren, löschen.

Im Folgenden finden Sie einige Highlights zu diesem Bildschirm.

- Schnittstellenbezeichnung

Der Name der Schnittstelle ist Teil des normalen Menü-Breadcrumbs

- Kategorie

Wenn in den Regeln Kategorien verwendet werden, können Sie auswählen, welche Sie hier anzeigen möchten.

- Inspektion umschalten

Hier können Sie zwischen Inspektions- und Regelansicht umschalten. Im Inspektionsmodus werden Statistiken der Regel angezeigt. (z. B. Paketzähler, Anzahl der aktiven Zustände, …)

- Automatische Regeln ein-/ausblenden

Einige Regeln werden automatisch generiert, Sie können hier umschalten, um die Details anzuzeigen. Wenn eine Lupe angezeigt wird, können Sie auch zu ihrem Ursprung blättern (Die Einstellung, die diese Regel steuert).

- Automatische Regeln

Der Inhalt der automatischen Regeln

- Benutzerregeln

Alle benutzerdefinierten Regeln

Die Grundlagen

Bevor Sie Regeln erstellen, ist es gut, einige Grundlagen zu kennen, die für alle Regeln gelten.

Status

Standardmäßig sind die Regeln auf zustandsbehaftet eingestellt (Sie können dies ändern, aber es hat Konsequenzen), was bedeutet, dass der Zustand einer Verbindung in einem lokalen Wörterbuch gespeichert wird, das aufgelöst wird, wenn das nächste Paket eintrifft. Das hat zur Folge, dass die Firewall, wenn ein Zustand vorliegt, nicht alle ihre Regeln erneut verarbeiten muss, um die anzuwendende Aktion zu bestimmen, was enorme Leistungsvorteile hat.

Die Verwendung von Zuständen kann auch die Sicherheit verbessern, insbesondere bei tcp-artigem Verkehr, da Paketfolgenummern und Zeitstempel ebenfalls geprüft werden, um den Verkehr durchzulassen, ist es viel schwieriger, den Verkehr zu fälschen.

Beim Ändern von Regeln ist es manchmal notwendig, Zustände zurückzusetzen, um sicherzustellen, dass die neuen Richtlinien für den bestehenden Datenverkehr verwendet werden. Sie können dies unter Firewall ‣ Diagnose ‣ Status zurücksetzen tun oder Firewall ‣ Diagnose ‣ Status-Dump um bestimmte Zustände zurückzusetzen.

Um Zustände zu halten, muss das System Speicher reservieren. Standardmäßig sind 10 % des Systemspeichers für Zustände reserviert, dies kann unter Firewall ‣ Einstellungen ‣ Firewall Maximale Status konfiguriert werden. (Der Hilfetext zeigt die Standardanzahl von Zuständen auf Ihrer Plattform an)

Aktion

Regeln können auf drei verschiedene Aktionstypen eingestellt werden:

Pass –> Verkehr zulassen

Blockieren –> Verkehr verweigern und den Client nicht wissen lassen, dass er verworfen wurde (was bei nicht vertrauenswürdigen Netzwerken normalerweise ratsam ist)

Ablehnen –> Verkehr verweigern und den Client darüber informieren. (nur tcp und udp unterstützen das Ablehnen von Paketen, was im Falle von TCP bedeutet, dass ein

RSTzurückgegeben wird, bei UDP wirdICMP UNREACHABLEzurückgegeben).

Für interne Netzwerke kann es praktisch sein, reject zu verwenden, damit der Client nicht auf ein Timeout warten muss, wenn der Zugriff nicht erlaubt ist. Wenn Sie Pakete aus nicht vertrauenswürdigen Netzwerken empfangen, möchten Sie in der Regel nicht zurück kommunizieren, wenn der Verkehr nicht erlaubt ist.

Auftrag bearbeiten

Firewall-Regeln werden der Reihe nach abgearbeitet, wobei zuerst der Abschnitt Floating-Regeln ausgewertet wird, gefolgt von allen Regeln, die zu Schnittstellengruppen gehören, und schließlich alle Schnittstellen-Regeln.

Interne (automatische) Regeln werden normalerweise zuerst registriert.

Regeln können entweder auf quick oder nicht auf quick gesetzt werden, die Vorgabe ist, quick zu verwenden. Wenn die Regel auf quick eingestellt ist, wird sie auf Basis der „ersten Übereinstimmung“ behandelt, was bedeutet, dass die erste Regel, die auf das Paket passt, Vorrang vor den in der Reihenfolge folgenden Regeln hat.

Wenn quick nicht eingestellt ist, gewinnt die letzte Übereinstimmung. Dies kann für Regeln nützlich sein, die ein Standardverhalten definieren. Unsere standardmäßige Ablehnungsregel verwendet z. B. diese Eigenschaft (wenn keine Regel zutrifft, Verkehr verwerfen).

Intern werden Regeln mit einer Priorität registriert, gleitend verwendet 200000, Gruppen verwenden 300000 und Schnittstellenregeln landen auf 400000 kombiniert mit der Reihenfolge, in der sie erscheinen. Automatische Regeln werden normalerweise mit einer höheren Priorität (niedrigeren Nummer) registriert.

Die Schnittstelle sollte alle verwendeten Regeln anzeigen, im Zweifelsfall können Sie immer die Rohausgabe des Regelsatzes in /tmp/rules.debug

Richtung

Der Datenverkehr kann auf in[coming] oder out[going] abgeglichen werden, standardmäßig wird auf die eingehende Richtung gefiltert. In diesem Fall würden Sie die Richtlinie auf der Schnittstelle einstellen, von der der Verkehr ausgeht.

Wenn Sie z. B. https Datenverkehr zulassen möchten, der von einem beliebigen Host im Internet kommt, würden Sie normalerweise eine Richtlinie auf der WAN-Schnittstelle festlegen, die den Port 443 für den betreffenden Host zulässt.

Datenverkehr, der die Firewall verlässt, wird standardmäßig akzeptiert (unter Verwendung einer Nicht-schnell-Regel), wenn Disable force gateway in Firewall ‣ Einstellungen ‣ Erweitert nicht aktiviert ist, würde auch das angeschlossene Gateway erzwungen.

Einstellungen

Verkehr, der durch Ihre Firewall fließt, kann mithilfe von Regeln, die Richtlinien definieren, zugelassen oder abgelehnt werden. In diesem Abschnitt der Dokumentation werden die verschiedenen Einstellungen, gruppiert nach Verwendung, beschrieben.

Beschreibende Einstellungen

Einige Einstellungen helfen, Regeln zu identifizieren, ohne den Verkehrsfluss zu beeinflussen.

Kategorie | Die Kategorie, zu der diese Regel gehört, kann als Filter in der Übersicht verwendet werden |

Beschreibung | Beschreibender Text |

Grundeinstellungen

Im Folgenden sind die am häufigsten verwendeten Einstellungen aufgeführt:

Aktion | Die Aktion, die ausgeführt werden soll. |

Deaktiviert | Eine Regel zu deaktivieren, ohne sie zu entfernen, kann zu Testzwecken und zur Unterstützung der einfachen Aktivierung von weniger häufig verwendeten Richtlinien praktisch sein. |

Schnittstelle | Schnittstelle[n], für die diese Regel gilt. Sie können Regeln einfach zwischen Schnittstellen kopieren und dieses Feld auf die neue Zielschnittstelle ändern. (Denken Sie daran, die Reihenfolge vor der Anwendung zu überprüfen) |

TCP/IP Version | Gilt diese Regel für IPv4, IPv6 oder beides. |

Protokoll | Zu verwendendes Protokoll, die gängigsten sind TCP und UDP |

Quelle | Quellnetzwerk oder -adresse, wenn Sie IPv4 und IPv6 in einer Regel kombinieren, können Sie Aliase verwenden, die beide Adressfamilien enthalten. |

Quelle / Invertieren | Quellenauswahl invertieren (z. B. nicht 192.168.0.0/24) |

Ziel | Zielnetzwerk oder -adresse, wie Quelle können Sie hier auch Aliase verwenden. |

Ziel / Invertieren | Wenn der Filter invertiert werden soll, können Sie dieses Kontrollkästchen aktivieren |

Zielportbereich | Für TCP und/oder UDP können Sie einen Dienst nach Namen (http, https) oder Nummer (Bereich) auswählen, Sie können hier auch Aliase verwenden, um die Verwaltung zu vereinfachen. |

Protokoll | Erstellen Sie einen Protokolleintrag, wenn diese Regel zutrifft. Sie können Firewall ‣ Protokolldateien ‣ Liveansicht verwenden, um zu überwachen, ob Ihre Regel zutrifft. |

Die Verwendung von beschreibenden Namen hilft, den Datenverkehr in der Live-Protokollansicht leicht zu identifizieren.

Mit Hilfe der Augenschaltfläche in der rechten oberen Ecke des Bildschirms können Sie Statistiken über die betreffende Regel abrufen (Anzahl der Bewertungen, Anzahl der aktiven Zustände und Verkehrszähler).

Weniger häufig verwendet

Einige Einstellungen sollten in der Regel standardmäßig belassen werden, können aber auch in der normalen Regelkonfiguration eingestellt werden.

Quellportbereich | Im Falle von TCP und/oder UDP können Sie auch auf den Quellport (Bereich) filtern, der vom Client verwendet wird. Da Sie den Quellport in den meisten Fällen nicht beeinflussen können, wird diese Einstellung in der Regel standardmäßig beibehalten ( |

Schnell | Wenn ein Paket mit einer Regel übereinstimmt, die quick angibt, gewinnt die erste übereinstimmende Regel. Wenn nicht auf quick gesetzt, gewinnt die letzte passende Regel. Wenn Sie sich nicht sicher sind, verwenden Sie am besten quick-Regeln und interpretieren Sie den Regelsatz von oben nach unten. |

Richtung | Richtung des Datenverkehrs, siehe auch Direction. |

Hochverfügbarkeit

Die folgenden Optionen werden speziell für HA-Setups verwendet.

Keine XMLRPC Synchronisation | Deaktivieren Sie die Konfigurationssynchronisierung für diese Regel, wenn Synchronisierung von Firewall-Regeln in System ‣ Hochverfügbarkeit ‣ Einstellungen |

Zustand Typ / NO pfsync | Verhindern, dass Zustände, die durch diese Regel erstellt wurden, mit dem anderen Knoten synchronisiert werden |

Zeitplan

Regeln können auch so geplant werden, dass sie an bestimmten Tagen oder in bestimmten Zeitbereichen aktiv sind. Sie können Zeitpläne in Firewall ‣ Erweitert ‣ Zeitpläne erstellen und in der Regel einen auswählen.

Richtlinienbasiertes Routing

Diese Funktion kann verwendet werden, um Datenverkehr an ein anderes Gateway weiterzuleiten, basierend auf feinkörnigeren Filtern, als dies bei statischen Routen möglich wäre (OSI-Schicht 4 gegenüber OSI-Schicht 3), und kann zum Aufbau von Multi-Wan-Szenarien mit Gateway-Gruppen verwendet werden.

Weitere Informationen zu Multi-Wan finden Sie im Kapitel „Multi-WAN“.

Gateway | Wenn ein Gateway angegeben ist, verwenden die Pakete Richtlinien-basiertes Routing unter Verwendung des angegebenen Gateways oder der Gateway-Gruppe. Normalerweise wird diese Option auf der empfangenden Schnittstelle (z. B. LAN) eingestellt, die dann das hier angegebene Gateway wählt. (Dies ignoriert die Standard-Routing-Regeln) |

deaktiviere Antwort-an | Standardmäßig wird der Verkehr immer an das angeschlossene Gateway an der Schnittstelle gesendet. Wenn Sie aus irgendeinem Grund keinen Verkehr zu diesem Gateway erzwingen möchten, können Sie dieses Verhalten deaktivieren. |

Wenn Sie Richtlinien-basiertes Routing verwenden, vergessen Sie nicht, lokalen Datenverkehr auszuschließen, der nicht weitergeleitet werden soll. Dies können Sie tun, indem Sie eine Regel mit höherer Priorität erstellen, die ein default gateway verwendet.

Verbindungsgrenzen

Die erweiterten Optionen enthalten einige Einstellungen, um die Verwendung einer Regel einzuschränken oder bestimmte Zeitüberschreitungen für die Regel festzulegen. Die meisten generischen (Standard-)Einstellungen für diese Optionen finden Sie unter Firewall ‣ Einstellungen ‣ Erweitert

Max Status | Begrenzt die Anzahl der gleichzeitigen Zustände, die die Regel erstellen darf. Wenn dieses Limit erreicht ist, werden weitere Pakete, die einen Zustand erzeugen würden, nicht mit dieser Regel übereinstimmen, bis die bestehenden Zustände abgelaufen sind. |

Max Quellknoten | Begrenzt die maximale Anzahl von Quelladressen, die gleichzeitig Statustabelleneinträge haben können. |

Max etabliert | Begrenzt die maximale Anzahl der gleichzeitigen TCP-Verbindungen, die den 3-Wege-Handshake abgeschlossen haben, die ein einzelner Host herstellen kann. |

Maximale Quellstatus | Begrenzt die maximale Anzahl der gleichzeitigen Statuseinträge, die eine einzelne Quelladresse mit dieser Regel erstellen kann. |

Maximale neue Verbindungen | Begrenzen Sie die Rate der neuen Verbindungen über ein Zeitintervall. Die Verbindungsrate ist ein Näherungswert, der als gleitender Durchschnitt berechnet wird. (Anzahl der Verbindungen / Sekunden) Gilt nur für TCP-Verbindungen |

Statusgültigkeitsdauer | State Timeout in Sekunden (gilt nur für TCP) |

Erweitert

Einige weniger häufig verwendete Optionen sind im Folgenden definiert.

Quellbetriebssystem | Betriebssysteme können anhand einiger tcp-Felder der Ursprungsverbindung mit einem Fingerabdruck versehen werden. Diese Fingerabdrücke können auch zum Abgleichen des Datenverkehrs verwendet werden (genauere Informationen finden Sie in der Manpage pf.os). |

erlaube Einstellungen | Standardmäßig blockiert die Firewall IPv4-Pakete mit IP-Optionen oder IPv6-Pakete mit gesetzten Routing-Erweiterungs-Headern. Wenn Sie eine Anwendung haben, die solche Pakete benötigt (z. B. Multicast oder IGMP), können Sie diese Option aktivieren. |

TCP Flags | Wenn bestimmte TCP-Flags gesetzt oder nicht gesetzt werden müssen, können Sie diese hier angeben. |

Setze Priorität | Paketen, die dieser Regel entsprechen, wird eine bestimmte Warteschlangenpriorität zugewiesen. Wenn das Paket auf einer VLAN-Schnittstelle übertragen wird, wird die Warteschlangenpriorität als Prioritätscodepunkt in den 802.1Q-VLAN-Header geschrieben. Wenn zwei Prioritäten angegeben sind, werden Pakete, die ein TOS von lowdelay und TCP ACKs ohne Datennutzlast haben, der zweiten Priorität zugewiesen. |

Priorität prüfen | Passt nur auf Pakete, denen die angegebene Warteschlangenpriorität zugewiesen ist. |

Setze lokal-Tag | Pakete, die dieser Regel entsprechen, werden mit der angegebenen Zeichenfolge gekennzeichnet. Das Tag fungiert als interne Markierung, die zur späteren Identifizierung dieser Pakete verwendet werden kann. Dies kann z. B. verwendet werden, um Vertrauen zwischen Schnittstellen zu schaffen und um festzustellen, ob Pakete durch Übersetzungsregeln verarbeitet wurden. Tags sind „klebrig“, d. h. das Paket wird auch dann getaggt, wenn die Regel nicht die letzte passende Regel ist. Weitere übereinstimmende Regeln können das Tag durch ein neues ersetzen, aber ein zuvor angewendetes Tag wird nicht entfernt. Einem Paket wird immer nur ein Tag zur gleichen Zeit zugewiesen. |

Prüfe auf die lokale Markierung | Pakete abgleichen, die früher getaggt wurden (mit Set Local Tag) |

Statustyp | Einfluss auf den verwendeten Mechanismus zur Zustandsverfolgung haben, stehen die folgenden Optionen zur Verfügung. Im Zweifelsfall ist es in der Regel am besten, die Standardeinstellung beizubehalten

|

API-Zugang

Ein teilweiser API-Zugriff wird mit dem Plugin os-firewall bereitgestellt.