IPsec: Fernzugriff einrichten

Index

Intro

Der Fernzugriff auf die Unternehmensinfrastruktur ist einer der wichtigsten und kritischsten Dienste, die dem Internet ausgesetzt sind. IPsec Mobile Clients bieten mobilen Anwendern (früher bekannt als Road Warriors) eine Lösung, die einfach einzurichten und mit den meisten aktuellen Geräten kompatibel ist.

Mit dieser Anleitung zeigen wir Ihnen, wie Sie die Serverseite auf dem Schulrouter Plus mit den verschiedenen Authentifizierungsmethoden konfigurieren, z. B.

EAP-MSCHAPv2

Mutual-PSK + XAuth

Gegenseitiges-RSA + XAuth

…

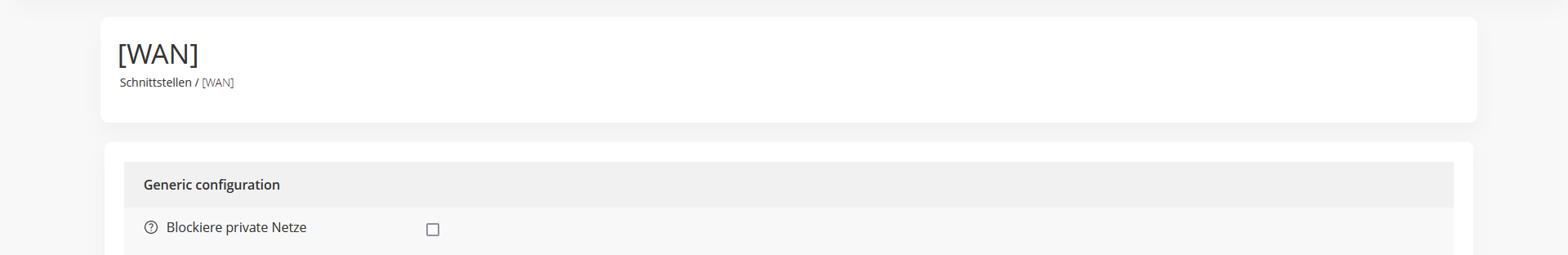

Für das Beispiel werden wir eine private IP für unsere WAN-Verbindung verwenden. Dazu müssen wir die Standard-Blockierregel für das WAN deaktivieren, um privaten Datenverkehr zuzulassen. Gehen Sie dazu auf Schnittstellen ‣ [WAN] und entfernen Sie das Häkchen bei „Private Netzwerke blockieren“. (Vergessen Sie nicht zu speichern und anzuwenden).

Beispiel-Setup

Alle Konfigurationsbeispiele basieren auf dem folgenden Setup, bitte lesen Sie dieses sorgfältig, da alle Anleitungen davon abhängen.

Firmennetzwerk mit Remote Client

Firmennetzwerk

Hostname | fw1 |

WAN IP | 172.18.0.164 |

LAN IP | 192.168.1.0/24 |

LAN DHCP-Bereich | 192.168.1.100-192.168.1.200 |

IPsec-Clients | 10.10.0.0/24 |

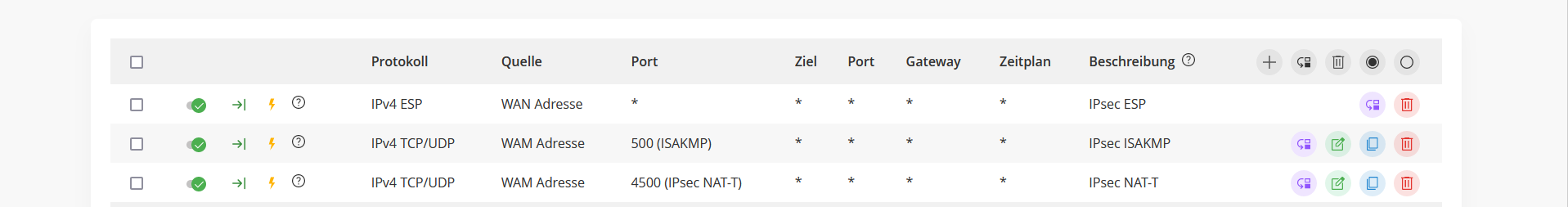

Firewall-Regeln Mobile Benutzer

Um IPsec-Tunnelverbindungen zuzulassen, sollte im WAN Folgendes erlaubt sein.

Protokoll ESP

UDP-Verkehr auf Port 500 (ISAKMP)

UDP-Verkehr auf Port 4500 (NAT-T)

Um den Datenverkehr zu Ihrem LAN-Subnetz zuzulassen, müssen Sie der IPsec-Schnittstelle eine Regel hinzufügen.

VPN-Kompatibilität

In der nächsten Tabelle sehen Sie die vorhandenen VPN-Authentifizierungsmechanismen und welche Client-Betriebssysteme sie unterstützen, mit Links zu ihren Konfigurationen. Für Linux wurden die Tests mit Ubuntu 18.4 Desktop und installiertem network-manager-strongswan und libcharon-extra-plugins durchgeführt. Da Andoid noch nicht IKEv2 unterstützt, haben wir Hinweise für Kombinationen mit installierter strongSwan-App hinzugefügt, um eine breitere Kompatibilität für alle Systeme zu haben. Gegenseitiges RSA und PSK ohne XAuth erfordert L2TP, da diese Legacy-Technologie sehr fehleranfällig ist, werden wir sie hier nicht behandeln.

VPN-Kombinationen

VPN-Methode | Win7 | Win10 | Linux | Mac OS X | IOS | Android | Schulrouter Plus Konfiguration |

|---|---|---|---|---|---|---|---|

IKEv1 Hybrid RSA + XAuth | N | N | N | tbd | tbd | N | |

IKEv1 Gegenseitige RSA + XAuth | N | N | N | tbd | tbd | ||

IKEv1 Gegenseitiger PSK + XAuth | N | N | N | tbd | tbd | ||

IKEv2 EAP-TLS | N | N | N | tbd | tbd | ||

IKEv2 RSA lokal + EAP fern | N | N | N | tbd | tbd | ||

IKEv2 EAP-MSCHAPv2 | Y | Y | |||||

IKEv2 Gegenseitige RSA + EAP-MSCHAPv2 | N | N | N | tbd | tbd | IPsec: Schulrouter Plus für IKEv2 Mutual RSA + MSCHAPv2 einrichten | |

IKEv2 EAP-RADIUS | Y | Y |